-

Netskopeが選ばれる理由

- Netskopeが選ばれる理由

Netskopeが選ばれる理由

ネットワークとセキュリティの連携方法を変える。

レポートを読むSSEのリーダー。 現在、シングルベンダーSASEのリーダーです。ネットスコープが2024年Gartner®社のシングルベンダーSASEのマジック・クアドラントでリーダーの1社の位置付けと評価された理由をご覧ください。

- Netskopeが選ばれる理由

導入企業

Netskopeは、フォーチュン100社の30社以上を含む、世界中で3,400社以上の顧客にサービスを提供しています。

電子書籍を入手する顧客ビジョナリースポットライト革新的な顧客が Netskope One プラットフォームを通じて、今日の変化するネットワークとセキュリティの状況をどのようにうまく乗り越えているかをご覧ください。

- Netskopeが選ばれる理由

パートナー

私たちはセキュリティリーダーと提携して、クラウドへの旅を保護します。

Netskope パートナーについて学ぶNetskopeのパートナー中心の市場開拓戦略により、パートナーは企業のセキュリティを変革しながら、成長と収益性を最大化できます。

-

プラットフォーム

- プラットフォーム

Netskope One プラットフォーム

Netskope One は、セキュリティとネットワークをサービスとして統合したプラットフォームです。

ホワイトペーパーはこちら明日に向けたネットワークサポートするアプリケーションとユーザー向けに設計された、より高速で、より安全で、回復力のあるネットワークへの道を計画します。

- プラットフォーム

技術パートナーと統合

Netskopeは、エンタープライズテクノロジーの最強の企業と提携しています。

Cloud Exchangeについて学ぶNetskope Cloud ExchangeNetskope Cloud Exchange (CE) は、セキュリティポスチャに対する投資を活用するための強力な統合ツールを提供します。

-

製品

- 製品

Security Service Edge(SSE)

高度なクラウド対応の脅威から保護し、あらゆるベクトルにわたってデータを保護

製品概要はこちら未来のプラットフォームはNetskopeですSecurity Service Edge (SSE)、 Cloud Access Security ブローカ (CASB)、 Cloud Firewall、 Next Generation Secure Web Gateway (SWG)、および Private Access for ZTNA a 13 にネイティブに組み込まれており、 Secure Access Service Edge (SASE) アーキテクチャへの旅ですべてのビジネスを支援します。

- 製品

SD-WAN

すべてのリモートユーザー、デバイス、サイト、クラウドへ安全で高性能なアクセスを提供

Next Gen SASE Branchの詳細はこちらNext Gen SASE Branch はハイブリッドである:接続、保護、自動化Netskope Next Gen SASE Branchは、コンテキストアウェアSASEファブリック、ゼロトラストハイブリッドセキュリティ、 SkopeAI-Powered Cloud Orchestrator を統合クラウド製品に統合し、ボーダレスエンタープライズ向けに完全に最新化されたブランチエクスペリエンスを実現します。

- 製品

Secure Access Service Edge

Netskope One SASE は、クラウドネイティブで完全に統合された単一ベンダーの SASE ソリューションを提供します。

電子書籍を入手するダミーのためのSASEアーキテクチャSASE設計について網羅した電子書籍を無償でダウンロード

-

ソリューション

- ソリューション

ネットワークトランスフォーメーション

デジタルトランスフォーメーションを通してアジリティと効率化を実現

ソリューション概要はこちらNewEdgeの詳細最小の遅延と高い信頼性を備えた、市場をリードするクラウドセキュリティサービスに移行します。 - ソリューション

セキュリティの最新化

現在と未来のセキュリティの課題に対応

生成AIの使用を保護する方法を学ぶアプリケーションのアクセス制御、リアルタイムのユーザーコーチング、クラス最高のデータ保護により、生成型AIアプリケーションを安全に使用できるようにします。- 高度な脅威対策

- データ保護

- ハイブリッドワーク

- インサイダーリスク

- コンプライアンスの維持

- VPNを交換する

- ChatGPTと生成AIを安全に有効にする

- 安全なマネージドクラウドアプリケーション

- 管理されていないクラウドアプリケーションを保護する

- AWS、Azure & GCP

- 高度な脅威対策

- ソリューション

フレームワーク

サイバーセキュリティ規制の枠組みを採用

- ソリューション

政府と産業

Netskope、大手代理店や企業のクラウド移行保護を支援

Netskope GovCloud について学ぶNetskopeがFedRAMPの高認証を達成政府機関の変革を加速するには、Netskope GovCloud を選択してください。

-

リソース

- リソース

リソース

クラウドへ安全に移行する上でNetskopeがどのように役立つかについての詳細は、以下をご覧ください。

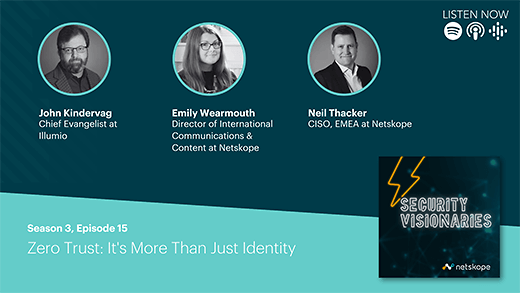

ポッドキャストを再生する Browse all podcasts「セキュリティビジョナリー」ポッドキャストデータ主権の舵取り

Max Havey が、TSC Global の CEO であり、Dickerson Digital の創設者である Michael Dickerson と、データ主権の重要なトピックについて語ります。 - リソース

ブログ

Netskopeがセキュアアクセスサービスエッジ(SASE)を通じてセキュリティとネットワーキングの変革を実現する方法をご覧ください

ブログを読む最新のブログNetskopeがセキュアアクセスサービスエッジ(SASE)機能を通じてゼロトラストとSASEの旅をどのように実現できるかをお読みください。

- リソース

イベント&ワークショップ

最新のセキュリティトレンドを先取りし、仲間とつながりましょう。

セッションの詳細SASE Week 2024 オンデマンドSASEとゼロトラストの最新の進歩をナビゲートする方法を学び、これらのフレームワークがサイバーセキュリティとインフラストラクチャの課題に対処するためにどのように適応しているかを探ります

- リソース

定義されたセキュリティ

サイバーセキュリティ百科事典、知っておくべきすべてのこと

SASEについて学ぶSASEとはクラウド優位の今日のビジネスモデルにおいて、ネットワークとセキュリティツールの今後の融合について学びます。

-

会社概要

- 会社概要

会社概要

クラウド、データ、ネットワークセキュリティの課題に対して一歩先を行くサポートを提供

詳しくはこちらデータセキュリティによる持続可能性のサポートNetskope は、持続可能性における民間企業の役割についての認識を高めることを目的としたイニシアチブである「ビジョン2045」に参加できることを誇りに思っています。

- 会社概要

採用情報

Netskopeの3,000 +素晴らしいチームメンバーに参加して、業界をリードするクラウドネイティブセキュリティプラットフォームを構築してください。

チームに参加するクラウドセキュリティの未来を形作るAt Netskope, founders and leaders work shoulder-to-shoulder with their colleagues, even the most renowned experts check their egos at the door, and the best ideas win.

- 会社概要

カスタマーソリューション

お客様の成功のために、Netskopeはあらゆるステップを支援いたします。

カスタマーソリューションに移動カスタマーソリューションに移動Netskope dedicated service and support professionals will ensure you successful deploy and experience the full value of our platform. - 会社概要

トレーニングと認定

Netskopeのトレーニングで、クラウドセキュリティのスキルを学ぶ

Netskopeトレーニングトレーニングと認定資格について学ぶNetskopeトレーニングで、デジタルトランスフォーメーションの旅を保護し、クラウド、ウェブ、プライベートアプリケーションを最大限に活用してください。

- Netskopeが選ばれる理由

ネットワークとセキュリティの連携方法を変える。

- 導入企業

Netskopeは、フォーチュン100社の30社以上を含む、世界中で3,400社以上の顧客にサービスを提供しています。

- パートナー

私たちはセキュリティリーダーと提携して、クラウドへの旅を保護します。

- Netskope One プラットフォーム

Netskope One は、セキュリティとネットワークをサービスとして統合したプラットフォームです。

- 技術パートナーと統合

Netskopeは、エンタープライズテクノロジーの最強の企業と提携しています。

Netskope Cloud Exchange (CE) は、セキュリティポスチャに対する投資を活用するための強力な統合ツールを提供します。

Cloud Exchangeについて学ぶ

- Security Service Edge(SSE)

高度なクラウド対応の脅威から保護し、あらゆるベクトルにわたってデータを保護

- SD-WAN

すべてのリモートユーザー、デバイス、サイト、クラウドへ安全で高性能なアクセスを提供

- Secure Access Service Edge

Netskope One SASE は、クラウドネイティブで完全に統合された単一ベンダーの SASE ソリューションを提供します。

Security Service Edge (SSE)、 Cloud Access Security ブローカ (CASB)、 Cloud Firewall、 Next Generation Secure Web Gateway (SWG)、および Private Access for ZTNA a 13 にネイティブに組み込まれており、 Secure Access Service Edge (SASE) アーキテクチャへの旅ですべてのビジネスを支援します。

製品概要はこちら

Netskope Next Gen SASE Branchは、コンテキストアウェアSASEファブリック、ゼロトラストハイブリッドセキュリティ、 SkopeAI-Powered Cloud Orchestrator を統合クラウド製品に統合し、ボーダレスエンタープライズ向けに完全に最新化されたブランチエクスペリエンスを実現します。

Next Gen SASE Branchの詳細はこちら

- ネットワークトランスフォーメーション

デジタルトランスフォーメーションを通してアジリティと効率化を実現

- セキュリティの最新化

現在と未来のセキュリティの課題に対応

- フレームワーク

サイバーセキュリティ規制の枠組みを採用

- 政府と産業

Netskope、大手代理店や企業のクラウド移行保護を支援

- リソース

クラウドへ安全に移行する上でNetskopeがどのように役立つかについての詳細は、以下をご覧ください。

- ブログ

Netskopeがセキュアアクセスサービスエッジ(SASE)を通じてセキュリティとネットワーキングの変革を実現する方法をご覧ください

- イベント&ワークショップ

最新のセキュリティトレンドを先取りし、仲間とつながりましょう。

- 定義されたセキュリティ

サイバーセキュリティ百科事典、知っておくべきすべてのこと

データ主権の舵取り

Max Havey が、TSC Global の CEO であり、Dickerson Digital の創設者である Michael Dickerson と、データ主権の重要なトピックについて語ります。

SASEとゼロトラストの最新の進歩をナビゲートする方法を学び、これらのフレームワークがサイバーセキュリティとインフラストラクチャの課題に対処するためにどのように適応しているかを探ります

セッションの詳細

- 会社概要

クラウド、データ、ネットワークセキュリティの課題に対して一歩先を行くサポートを提供

- 採用情報

Netskopeの3,000 +素晴らしいチームメンバーに参加して、業界をリードするクラウドネイティブセキュリティプラットフォームを構築してください。

- カスタマーソリューション

お客様の成功のために、Netskopeはあらゆるステップを支援いたします。

- トレーニングと認定

Netskopeのトレーニングで、クラウドセキュリティのスキルを学ぶ

Netskope は、持続可能性における民間企業の役割についての認識を高めることを目的としたイニシアチブである「ビジョン2045」に参加できることを誇りに思っています。

詳しくはこちら

At Netskope, founders and leaders work shoulder-to-shoulder with their colleagues, even the most renowned experts check their egos at the door, and the best ideas win.

チームに参加する

)