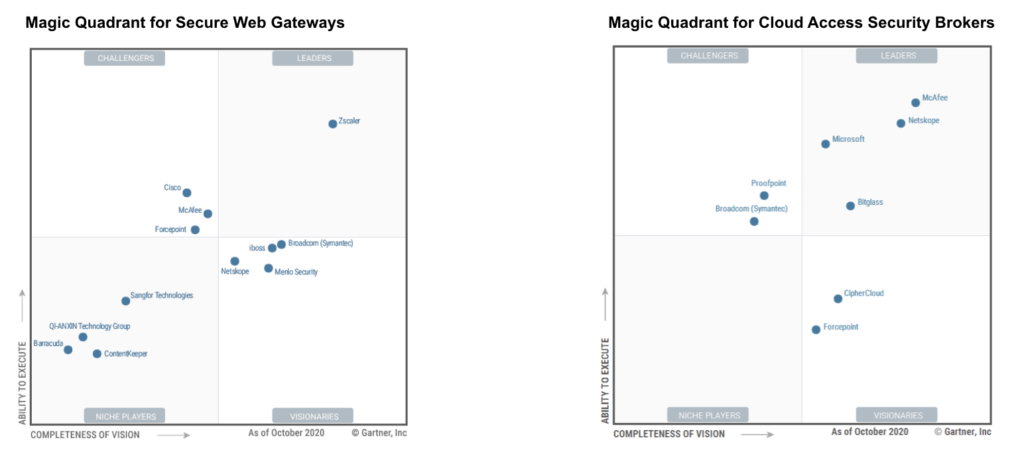

Gartner’s recently released 2020 versions of the Magic Quadrant for Cloud Access Security Brokers (CASB) and the Magic Quadrant for Secure Web Gateways (SWG) tell us a lot about where both markets are headed. Data and users increasingly reside and work in the cloud, the global pandemic has accelerated digital transformation in unprecedented ways, and the march is on toward the Secure Access Service Edge (SASE) future Gartner first predicted in its 2019 paper, “The Future of Network Security Is In the Cloud.” As the status quo of security inverts from the data center to the user, CASB and SWG increasingly will be the same conversation, not separate technology markets.

将来的にはCASBとSWGのマジック クアドラントを別々に設定する必要すらなくなるかもしれない、という見解もありますが、Netskopeではこれとは異なった見方をしています。

現在ネットワーキング、セキュリティ、アプリケーション、データという4つの主要なトランスフォーメーションがあります。それぞれがSASEアーキテクチャの一部としてのCASBとSWGに必要な機能に影響を及ぼします。

- ネットワーキング トランスフォーメーションはバックホール、ヘアピン通信、レイテンシを削減して、ユーザーが直接クラウドアプリにアクセスできるようにします。リモートワークがかつてないほど増加しており、今後しばらくの間はパンデミック以前よりもかなり高い水準を維持する見込みです。ユーザーは、今までのようなウェブやクラウドへアクセスする際にもVPNやMPLSなどを使用してデータセンターを一度通過するという環境に比べると、クラウドなどへ直接アクセスすることにより遥かにストレスなく働けるようになりました。こうしたトランスフォーメーションには多くのメリットがあります。たとえばMPLSおよびVPN費用の削減、ネットワークやセキュリティ環境の簡略化、ウェブ/クラウドにおけるユーザーエクスペリエンスの向上が挙げられます。

- セキュリティ トランスフォーメーションはデータセンター、オフィス、支店のセキュリティアプライアンスを削減し、クラウド型で提供されるセキュア アクセス エッジへと移行します。これによりウェブ、認可SaaS、非認可SaaS(シャドーIT)、IaaSなどのパブリック クラウド サービスとその上に構築したプライベート アプリなどへのユーザーからのトラフィックをシングルパスで検査できるようになります。この5種類のユーザートラフィックはいずれも同様にデータ保護と脅威防御が必要であり、また、ユーザー、グループやOU、アプリ、インスタンス、アクティビティ、データ、その他のコンテキストごとの詳細なポリシーで制御できる必要があります。このようなセキュリティ トランスフォーメーションにはTLSを復号してのトラフィック検査、データやリソースへのゼロトラストネットワークアクセス(ZTNA: Zero Trust Network Access)に加え、あらゆるユーザー、デバイス、場所からのアクセスを実現する必要があります。

- アプリケーション トランスフォーメーションはデータセンターのアプリからSaaSへの移行、またはレガシー アプリをクラウドでホスティングされた仮想マシンにリフト&シフトします。SaaSアプリの利用は過去1年の間にほぼ倍増しました。2019年は1組織当たりの平均が1,295個でしたが、2020年には2,415個になったことがNetskope Research Labsの調査でわかりました。アプリトランスフォーメーションにおける重要なポイントはこれらのアプリのうち、管理者権限のあるITスタッフが管理している割合が2%未満だという点です。それ以外はユーザーや各部署が自由に導入しているシャドーITであるため、セキュリティ リスクが高まっています。

- データ トランスフォーメーションはデータセンターの中にあるデータを外へ、つまりSaaSや、パブリック クラウド上のプライベート アプリなどに移行します。しかし認可アプリの個人インスタンス(会社で認可されているアプリと同じものを個人契約したものであり、従来のセキュリティ製品では見分けにくい)、非認可アプリ(シャドーIT)のコラボレーションツールやクラウドストレージによるデータの共有行為により情報漏えいが発生しやすい状況にあります。データ保護とリスク管理を担当する組織のリーダー達は、多くの場合シャドーITやアプリそのものが持つリスクに重点を置いたクラウドリスクの評価と管理を実施します。その結果として、意図しないまたは承認していないデータの移動制御や、クラウドやウェブの脅威からのデータや個人情報などの保護が必要になるという、新たなユースケースが増加しています。そしてデータのコンテキストに基づききめ細かいポリシー制御も行い、アプリやクラウドサービスにデータ保護および高度なDLPを提供しています。

この4つのトランスフォーメーションはいずれもCASBとSWGの両方に重点を置いています。

市場ではCASBは、保存されたデータを分析するためにアウトオブバンド接続可能なAPI機能を持つクラウドサービスや認可アプリ用のソリューションであると見なしてきました。これはIT担当者が管理している認可アプリとクラウドサービスには有効ですが、部署やユーザーが導入しているシャドーITや、認可アプリのユーザーも使用している個人インスタンス(企業インスタンスではなく)は盲点になっているので対応が必要です。現在のCASBは、これらのシャドーIT、個人インスタンスの利用についての監視・制御に対応したものになっております。SASEアーキテクチャには今後CASBソリューションのような、インライン型で導入可能かつデータのコンテキストを理解するための機能が必須になってきます。

SWGに重点を置くと、実行前分析、サンドボックス、機械学習分析、リモートブラウザ分離など、高度な脅威防御を含むインライン型プロキシ ソリューションによる対策が必要になります。脅威の根源が主としてインターネットであることを考えると、これは当然のことです。ただしその脅威はSaaSに移行しつつあります。APWG.orgの「フィッシング トレンド レポート(Phishing Trends Report)」によると、2年連続でフィッシングの最大の標的はSaaS/ウェブメールでした。つまり、SaaSは、攻撃することにも使用されているということです。信頼された正当なクラウドストレージアプリでホスティングされている偽のログインフォームを使用したクラウドフィッシングがその一例です。「 2020年Verizonデータ漏えい/侵害調査報告書(DBIR)(2020 Verizon Data Breach Investigations Report (DBIR))」では、インシデントや侵害における認証情報およびアクセス権の不正取得に焦点を当てています。ログインが可能ならば、もはや手間をかけてクラウドに侵入する必要はありません。SASEアーキテクチャではクラウドとウェブトラフィックの両方が、データ保護と脅威防御機能を備えたシングルパスのプロキシ アーキテクチャになければなりません。

従来のセキュリティ/ネットワークのリーダー達はパンデミックやリモートワーキング拡大によるディスラプティブ(非常に革新的な)トランスフォーメーションにより、既存のソリューションの新たな課題に直面しています。ネットワークおよびセキュリティ トランス フォーメーションがもたらす統合、手間の軽減、コスト削減は、多くのベンダーがすぐに活用したいと考えているメリットです。ただし、新しいユースケースの推進、リスク管理、データとユーザーの保護という点でアプリケーションとデータのトランスフォーメーションはよりディスラプティブなものになりつつあります。アプリケーションとデータのトランスフォーメーションに対応したソリューションは、SASEアーキテクチャにおいて、必須かつ最適なものになります。近い将来、人々の関心はどのベンダーのCASB、またはSWGが、あるいはその他のSASEアーキテクチャの一部が最も優れているかという点ではなくなるでしょう。SASEを実現するために、今後は効果的、統合されたCASB/SWGソリューションに重点を置く必要があるのです。

皆様がご使用されている従来のSWGはすでにトラフィックの50%以上を見逃しているということを証明できます。今すぐ、このトランスフォーメーションを実感してみてください。

Back

Back

ブログを読む

ブログを読む