Mientras todos aprendemos a aplicar en la práctica la tecnología emergente del Servicio de Seguridad en el Borde (SSE), he aquí un importante caso de uso de SSE—quizá el más significativo, al menos en nuestro futuro inmediato. De cara a 2022, muchas empresas tendrán sin duda planes de vuelta a la oficina en su mente. Pero la vuelta a la oficina conlleva sus propios riesgos inesperados para los que los responsables de seguridad deben estar preparados. Del mismo modo, también se vislumbra en el horizonte la "Gran dimisión" de los trabajadores del conocimiento en busca de opciones más permanentes de trabajo desde casa. El "Gran cambio" es la situación más probable, similar a la agencia libre con los atletas, como ya se ha visto en el sector de servicios del mercado laboral en 2021. Está claro que los departamentos de seguridad necesitan reorientar su mentalidad ahora para asegurarse de que sus datos están seguros dondequiera que residan y desde dondequiera que se acceda a ellos cuando los empleados hagan cambios en su carrera profesional. En concreto, utilizar la visibilidad, el conocimiento de las instancias y el contexto de los datos inherentes a una arquitectura de servicio de acceso seguro en el borde (SASE), así como las tecnologías que componen SSE y forman la parte de seguridad de SASE.

Las amenazas internas detrás de la "Gran dimisión"

Poniendo esta situación en perspectiva, la mayoría de las organizaciones anuncian su intención de volver a las oficinas con 30-60 días de antelación para dar a los empleados tiempo suficiente para prepararse. Lo que muchos esperan es que los empleados que se han acostumbrado al trabajo a distancia no quieran volver a un entorno de oficina, buscando en su lugar un trabajo a distancia permanente, y dispuestos a cambiar de trabajo por acuerdos más flexibles. Pero a medida que aumentan las búsquedas de empleo, también lo hace el riesgo de exfiltración de datos sensibles.

A principios de este año, Netskope Threat Labs descubrió un aumento del 300% en el robo de datos de los empleados durante sus últimos 30 días de trabajo, y el 74% de esos datos fueron a parar a instancias personales de Google Drive. Además, el informe sobre amenazas en la nube de Netskope también señala que el 83% de los dispositivos corporativos gestionados ya tienen configuradas instancias de aplicaciones personales, lo que facilita aún más la exfiltración de datos.

Sin un contexto de datos integrado, una adecuada visibilidad y reconocimiento de las instancias, las organizaciones se están exponiendo a un gran riesgo si sus datos sensibles se filtran durante los esfuerzos de reapertura de la oficina. Si el empleado medio mueve hasta 20 archivos de la empresa a una instancia de aplicación personal al mes, y usted no es capaz de ver los datos y a dónde van, ya tiene un grave problema en sus manos.

Aquí es donde las tecnologías que componen SSE, dentro de una arquitectura SASE correctamente diseñada, pueden ayudar a los responsables de seguridad a nivelar su estrategia de seguridad y mantener los datos sensibles seguros mientras se mueven a través de las aplicaciones en la nube, tanto gestionadas como no gestionadas, incluyendo las instancias personales, preferidas para la exfiltración de datos.

Consideraciones sobre SSE en acción

SSE, tal y como lo define Gartner, se refiere a la pila de seguridad en evolución necesaria para lograr con éxito una convergencia SASE, incluyendo el agente de seguridad de acceso a la nube (CASB), la gateway de seguridad web (SWG), el firewall como servicio y las capacidades de acceso a la red basado en confianza cero (ZTNA). Dos de las principales ventajas de SSE son la capacidad de seguir los datos allá donde vayan y la de comprender el contexto que rodea el acceso a los datos.

En la nube de seguridad de Netskope, esto puede manifestarse a través de la protección de datos que utiliza clasificadores AI/ML en línea para imágenes y documentos, incluyendo currículos, código fuente y otros tipos específicos de datos sensibles. Del mismo modo, el análisis avanzado de Netskope puede mostrar el movimiento de datos desconocidos y los riesgos categorizados por aplicación, usuario, instancia y actividad, además de aplicaciones de alto riesgo, uso de aplicaciones duplicadas y otros riesgos. Cuando se integra con el análisis del comportamiento de usuarios y entidades (UEBA), el contexto de estos clasificadores y riesgos se detecta con el conocimiento de las instancias y puede activar una alerta y notificar al departamento de seguridad de la actividad sospechosa.

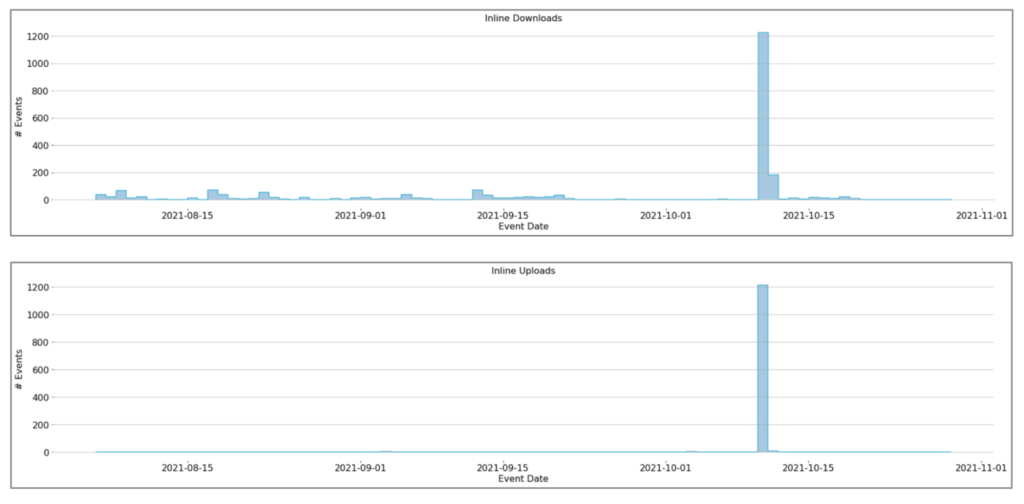

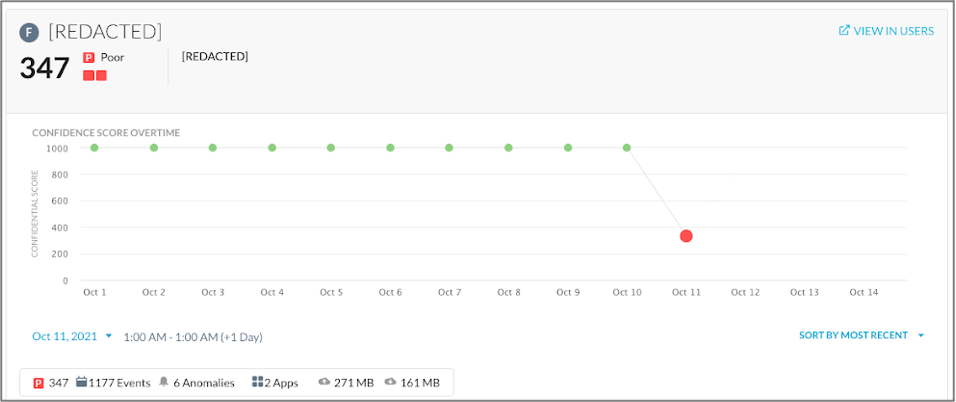

Para contextualizar mejor cómo funciona todo esto en acción, esto es lo que aprendimos en un caso de estudio reciente. En una empresa de servicios financieros, Netskope SSE recopila la actividad de la web, las aplicaciones, los servicios en la nube y la actividad de datos de la empresa. Netskope SSE identificó a un empleado a punto de marcharse que había copiado más de 1.200 archivos sensibles de la empresa a una instancia de aplicación personal para su almacenamiento en la nube. En esta situación, y como se ve en la imagen de abajo, Netskope UEBA no sólo vio que el usuario estaba descargando 10 veces más archivos de lo que normalmente haría, sino que también fue capaz de ver que esos archivos iban a instancias personales de aplicaciones en la nube. Como resultado, UEBA correlacionó más de seis anomalías y varias alertas de DLP para reducir inmediatamente la puntuación del Índice de Confianza de Usuario (UCI) del usuario de casi 1000 (bueno) a 347 (malo) y alertar al departamento de seguridad de la empresa.

Los controles de políticas adaptativos de Netskope también pueden actuar sobre el UCI (Índice de Confianza de Usuario ) para el riesgo de los usuarios, además del Cloud Confidence IndexTM (CCI o índice de confianza de la nube) para el riesgo de las aplicaciones en tiempo real, con asesoramiento sobre el comportamiento de los usuarios, recomendando alternativas más seguras, invocando la autenticación escalonada o solicitando justificaciones para la actividad deseada. El aprovechamiento del contexto en los controles de las políticas permite a Netskope detectar personas que suponen una amenaza interna, datos comprometidos y movimiento de datos no deseado en línea y a través de la inspección vía API.

Con este tipo de situación de amenaza interna en mente, los responsables de seguridad que buscan evolucionar su estrategia de seguridad para acomodar los planes de regreso al trabajo con la Gran dimisión (o cambio) en el horizonte, deben tener visibilidad sobre dónde fluyen sus datos con contexto e información sobre cada instancia. Para la eficacia de la protección de datos y amenazas de SSE dentro de SASE, el contexto es un requisito fundamental que las defensas tradicionales alojadas en la nube hoy en día no pueden proporcionar. Como resultado de esta migración de seguridad con cuatro transformaciones clave, SASE puede ayudar a habilitar mejor sus fases de transformación de la red y la seguridad, sin embargo, SSE determinará su éxito con las fases de transformación de las aplicaciones y los datos en relación directa con la protección de las amenazas y los datos.

Atrás

Atrás

Lea el blog

Lea el blog