Resumen

"Si un árbol cae en un bosque y no hay nadie cerca para oírlo, ¿hace ruido?"

Si un dispositivo no gestionado se infecta con ransomware, ¿el departamento de operaciones de seguridad recibirá una alerta? Pensemos en un contratista o empleado que utiliza su portátil personal para trabajar. Si ese dispositivo se infecta con ransomware, no sólo supone un riesgo para los datos de la organización y un riesgo para otros dispositivos dentro de la organización, sino que el dispositivo no se gestiona de forma centralizada. ¿Cómo sabe el departamento de operaciones de seguridad que un dispositivo no gestionado ha sido infectado con ransomware? En este artículo del blog, ilustraremos cómo se puede detectar una infección de ransomware en un dispositivo no gestionado mediante la supervisión de las subidas de datos a las aplicaciones gestionadas en la nube.

Estrategia

En el pasado hemos hablado del modus operandi de múltiples variantes de ransomware como DearCry, Khonsari, LockBit, y Hive, por nombrar algunas. En la mayoría de estos casos, los operadores de ransomware despliegan el malware en dispositivos corporativos, roban la información de estos dispositivos y cifran el contenido antes de pedir un rescate.

Mientras que las organizaciones más pequeñas pueden vigilar eficazmente a un pequeño grupo de empleados, una organización más grande va a tener más dificultades para supervisar todos los dispositivos dentro de la corporación. Esto es algo que juega a favor del operador de ransomware, y se agrava cuando los dispositivos que acceden a los datos sensibles no están gestionados. En estas situaciones, la configuración estándar de supervisión del ransomware puede encontrar algunos problemas de detección debido a la falta de visibilidad.

Sin embargo, existe una oportunidad de detección a través de las aplicaciones en la nube. Los usuarios suelen instalar en sus máquinas clientes para las aplicaciones en la nube que utilizan, como Microsoft OneDrive o Dropbox. Estos clientes supervisan el sistema de archivos local para detectar cualquier modificación de los archivos y luego sincronizan los cambios con la aplicación en la nube. Esto es especialmente útil para la colaboración entre departamentos que necesitan editar los mismos documentos de Word, Excel o Powerpoint. Cuando el ransomware infecta una máquina que tiene un cliente instalado y comienza a cifrar una gran cantidad de archivos, estos cambios también se envían al proveedor de la nube.

Detección

Netskope detecta el ransomware en los dispositivos no gestionados mediante la supervisión de las aplicaciones gestionadas en la nube en busca de signos de una infección de ransomware. La plataforma Advanced UEBA (análisis de comportamiento de usuarios y entidades) de Netskope utiliza una combinación de heurística, aprendizaje automático e inteligencia de amenazas para identificar dos señales específicas:

- Un usuario sube repentinamente un gran número de archivos cifrados a una aplicación en la nube gestionada.Netskope utiliza una combinación de heurística y aprendizaje automático para identificar los archivos cifrados. Dado que el ransomware suele cifrar todos los documentos de la víctima muy rápidamente, un pico repentino de archivos cifrados subidos a una aplicación en la nube es un signo revelador de la infección por ransomware.<br />

- Un usuario sube archivos que utilizan una extensión conocida de ransomware. Muchas familias de ransomware utilizan una extensión de archivo que es específica de esa familia de ransomware y rara vez se utiliza de otra manera. Netskope detecta el ransomware monitorizando las subidas de archivos que contienen estas extensiones.

Como ejemplo, Netskope detectó recientemente una infección de AvosLocker al identificar estos dos signos:

- Varios usuarios subieron miles de archivos cifrados a una cuenta gestionada de Microsoft 365 OneDrive.

- Todos los archivos cifrados tenían una extensión de archivo avos2, una extensión de archivo asociada a AvosLocker.

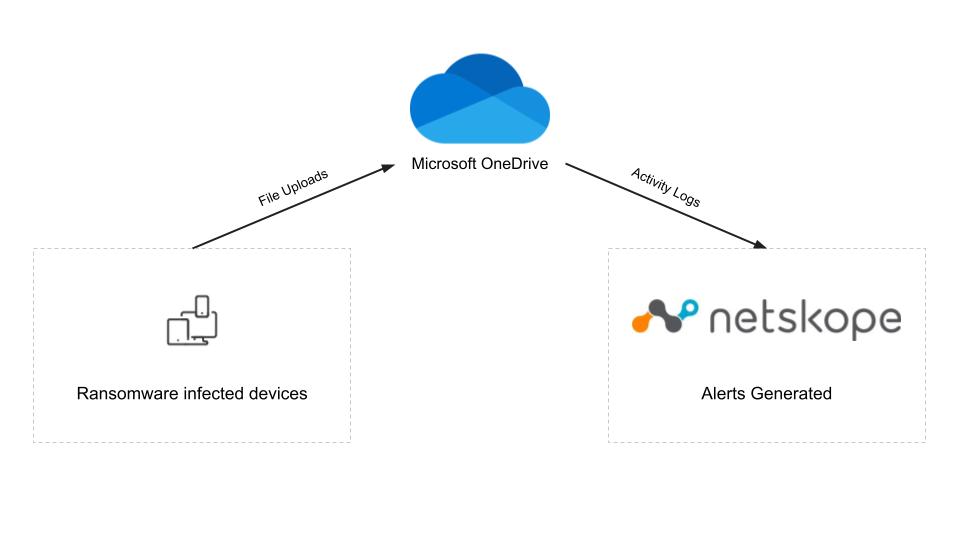

El siguiente diagrama muestra cómo Netskope pudo detectar la infección del ransomware, a pesar de que solo afectaba a los dispositivos no gestionados. Los dispositivos no gestionados subieron los archivos cifrados por AvosLocker a la cuenta gestionada de OneDrive. La cuenta de OneDrive fue supervisada por Netskope API Data Protection y Advanced UEBA, que detectaron los archivos cifrados por el ransomware y generaron alertas para cada uno de los usuarios infectados.

Protección

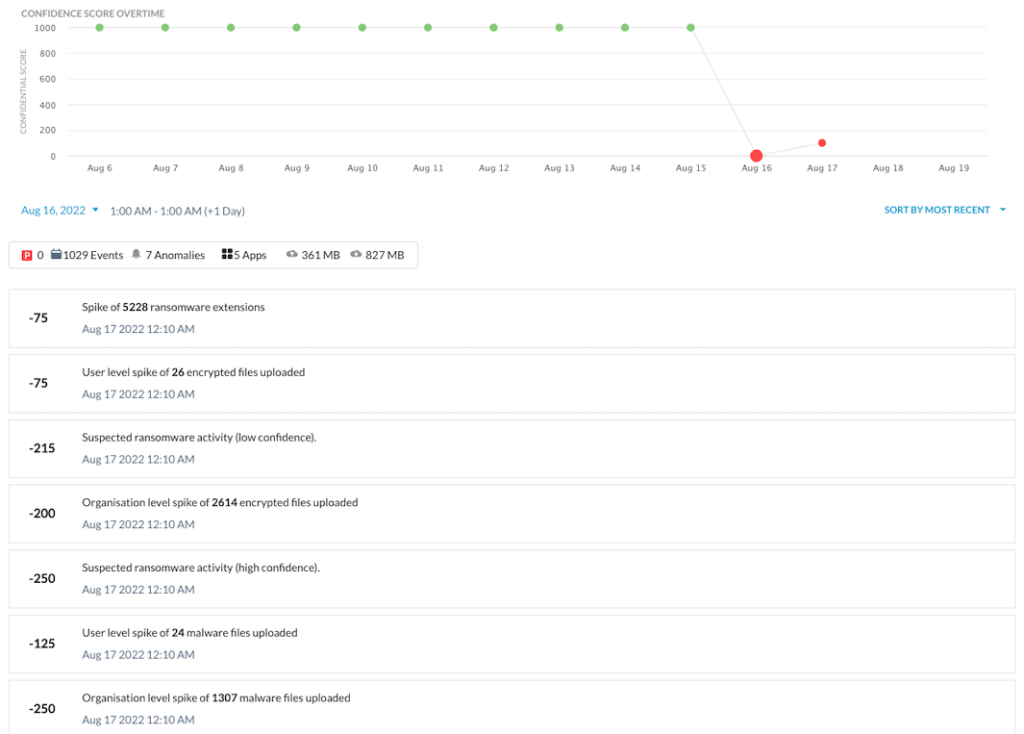

A continuación, encontrará una captura de pantalla de la consola de Advanced UEBA de Netskope, que incluye una vista del Índice de Confianza del Usuario (UCI). El UCI es una puntuación de riesgo asignada a cada usuario por Netskope. Si el usuario no presenta ningún riesgo, la puntuación es de 1.000, y cada anomalía de comportamiento deduce alguna cantidad de esa puntuación para indicar el riesgo que supone para la organización.

La captura de pantalla siguiente muestra la UCI en la parte superior, y luego detalla las anomalías debajo de la cronología. En este ejemplo, la puntuación de confianza del usuario pasa de 1.000 a 0 en un día debido a la infección de ransomware, indicada por la subida de archivos cifrados con extensiones de ransomware a una aplicación en la nube gestionada.

Los cambios en la puntuación UCI no siempre caen a cero, como ocurrió en este ejemplo. Incluso los ligeros cambios en la UCI pueden utilizarse en las políticas de acceso adaptables para proporcionar asesoramiento en tiempo real sobre los comportamientos de riesgo, limitando las actividades específicas de las aplicaciones y controlando el movimiento de datos entre las instancias empresariales y personales de las aplicaciones gestionadas.

Advanced UEBA de Netskope cuenta con más de 55 detecciones de amenazas internas, cuentas comprometidas y dispositivos. Obtenga más información al respecto aquí.

Atrás

Atrás

Lea el blog

Lea el blog