Sumário

Ao longo de 2022, o Netskope Threat Labs descobriu que atacantes têm criado páginas de phishing no Google Sites e no Microsoft Azure Web App para roubar carteiras e contas de criptomoedas da Coinbase, MetaMask, Kraken e Gemini.

Estas páginas de phishing são vinculadas às seções de comentários de outros sites, onde o atacante adiciona vários links às páginas de phishing, impulsionando o SEO e levando as vítimas diretamente a elas. O principal objetivo desta campanha é roubar contas de exchanges de criptomoedas ou frases de recuperação, o que permite que o atacante importe carteiras de criptomoedas existentes.

Neste blog post, analisaremos estas páginas de phishing para demonstrar como elas funcionam.

Como é que ela se espalha?

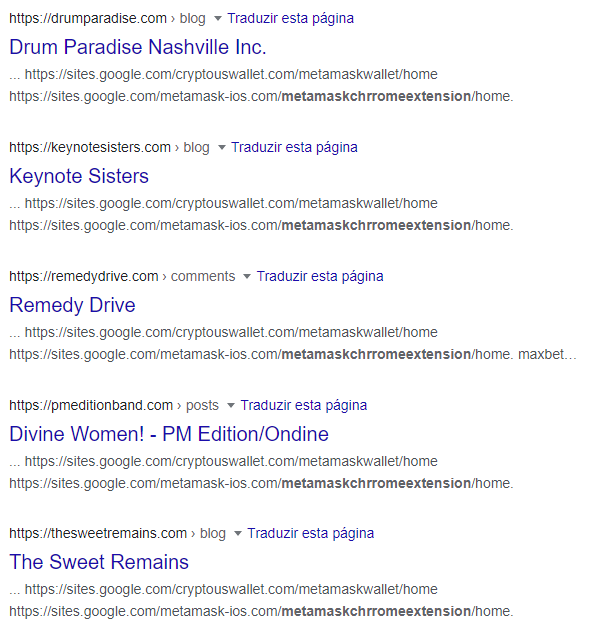

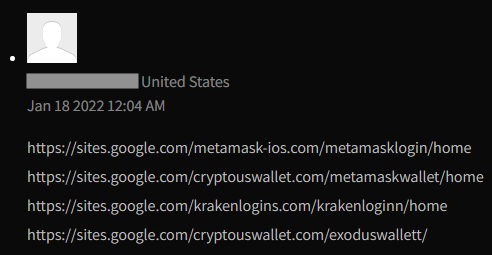

Descobrimos que a maioria dessas páginas de phishing está vinculada às seções de comentários de outros sites, em sua maioria blogs. O atacante adiciona links para um ou mais sites de phishing, onde a URL contém elementos para impulsionar o SEO.

Estes comentários são publicados por contas aleatórias, e às vezes há múltiplos links que levam a diferentes páginas de phishing.

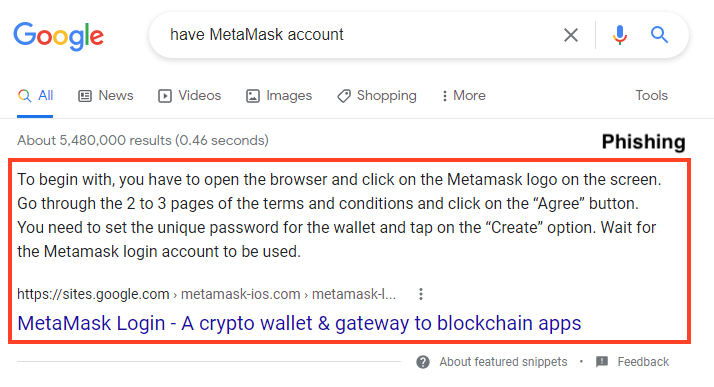

Além disso, os atacantes estão usando estas técnicas de SEO para fazer as páginas de phishing aparecerem como o primeiro resultado em sites de busca, como o Google.

Como é que isso funciona?

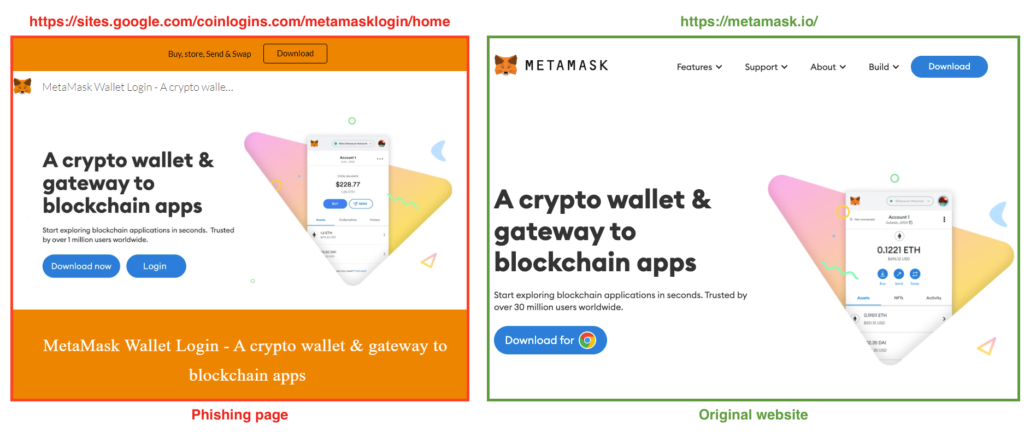

A página principal é hospedada pelo Google Sites e imita o site de criptomoedas em questão. No exemplo abaixo, vamos demonstrar como funciona o phishing da MetaMask. A página de destino é muito semelhante ao verdadeiro site da MetaMask.

A página de phishing também contém um FAQ falso, como outra forma de para convencer as vítimas de que a página é real e para melhorar o SEO.

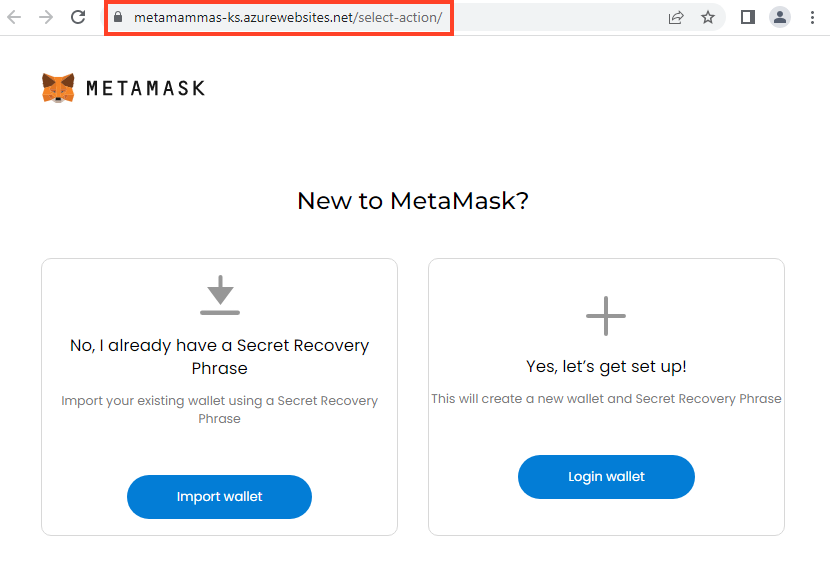

Quando a vítima clica em "Baixar agora" ou "Login", o usuário é redirecionado para outra página hospedada no Azure Web Apps.

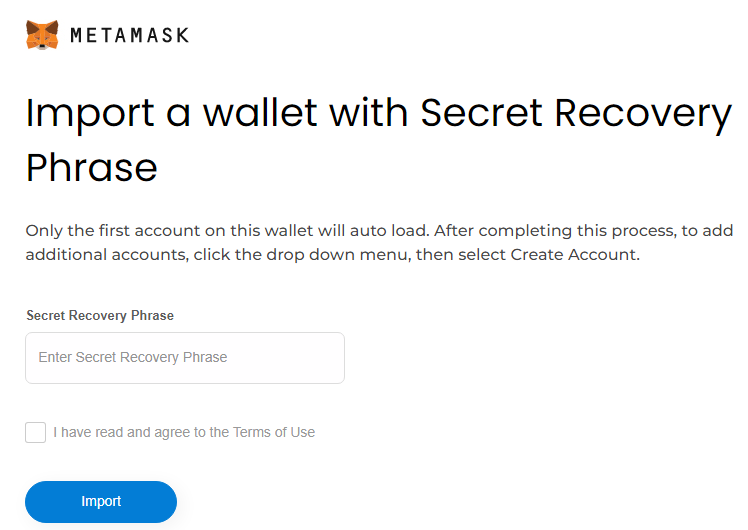

Para o phishing da MetaMask, há duas opções. A primeira é através do botão "Importar carteira", que tenta roubar a frase de recuperação secreta que pode ser usada para roubar as carteiras existentes.

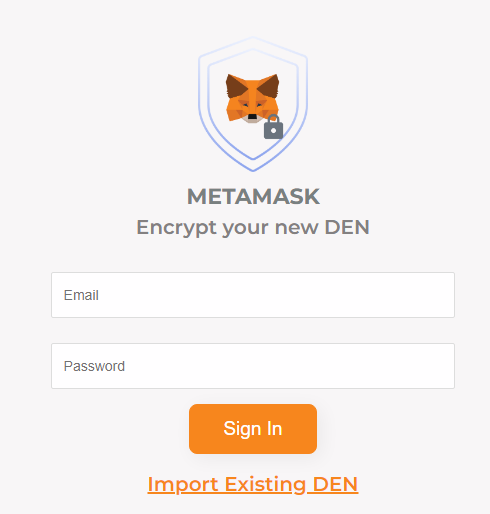

E a segunda tenta roubar o nome de usuário e a senha.

Mais alvos

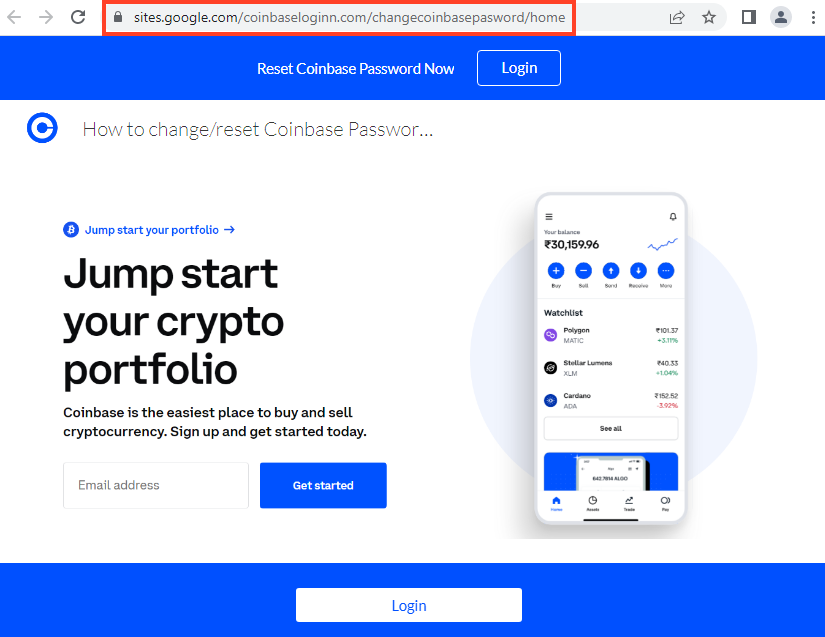

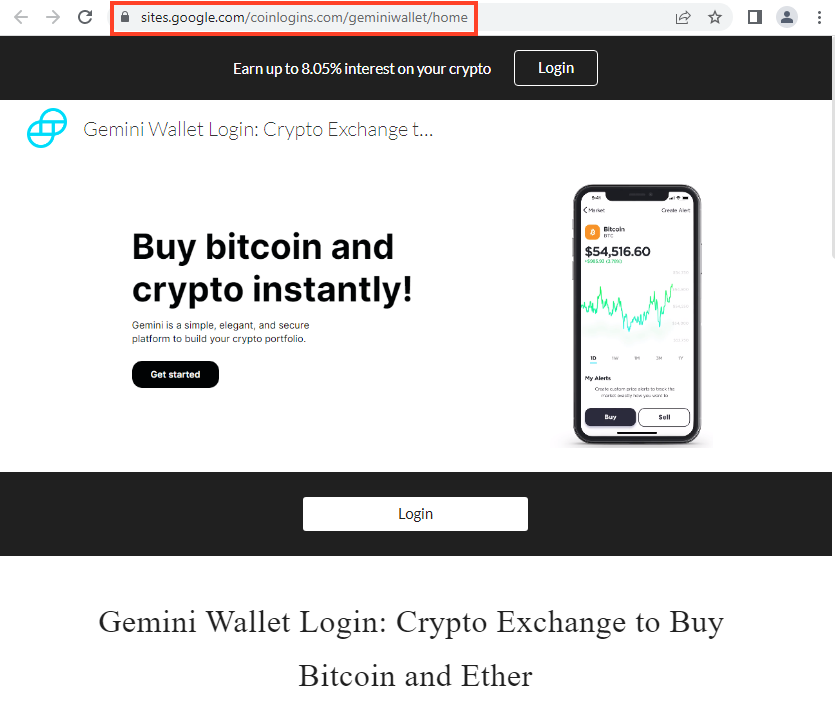

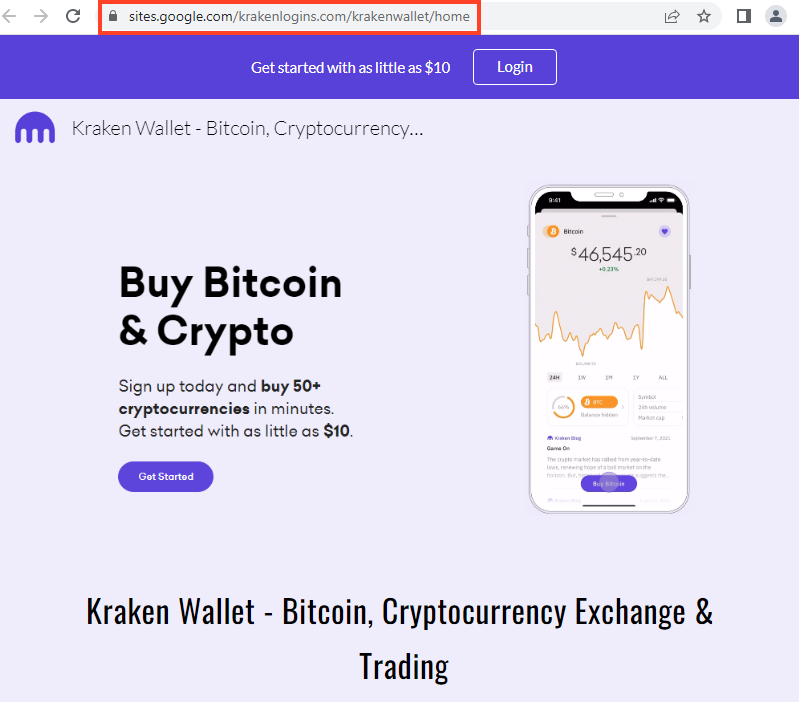

Nós também encontramos campanhas de phishing on-line voltadas para Coinbase, MetaMask, Kraken, e Gemini. Todas usando o mesmo esquema de ataque, hospedando a página principal com o Google Sites e a segunda etapa com o Azure Web App.

Coinbase

Carteira Gemini

Carteira Kraken

Qual é a diferença entre elas?

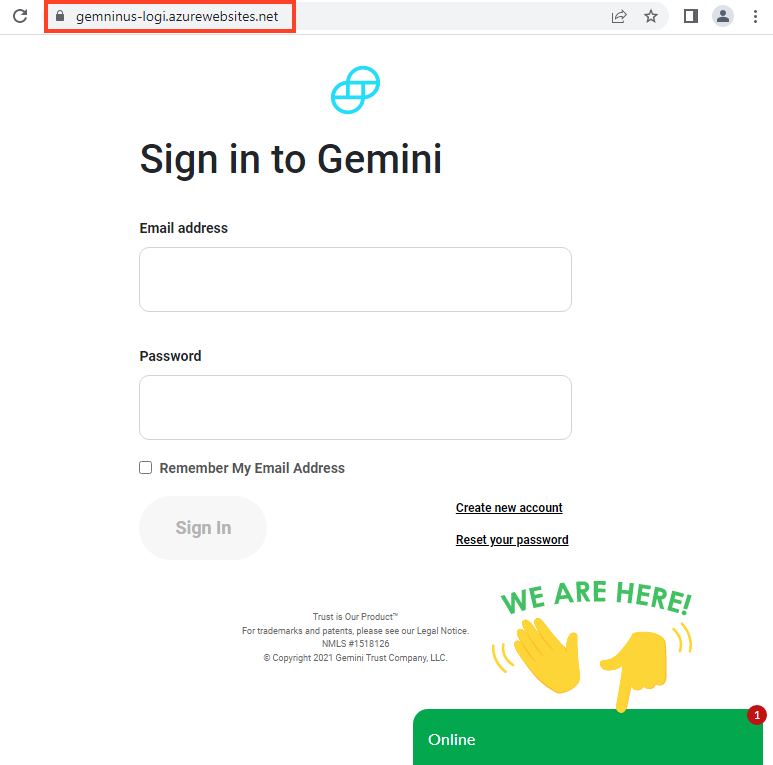

A diferença entre estes ataques é que o phishing MetaMask também tenta roubar a frase de recuperação de segurança da MetaMask. Todas as outras páginas de phishing tentam roubar as credenciais da conta. Por exemplo, abaixo temos o fluxo para o phishing Gemini.

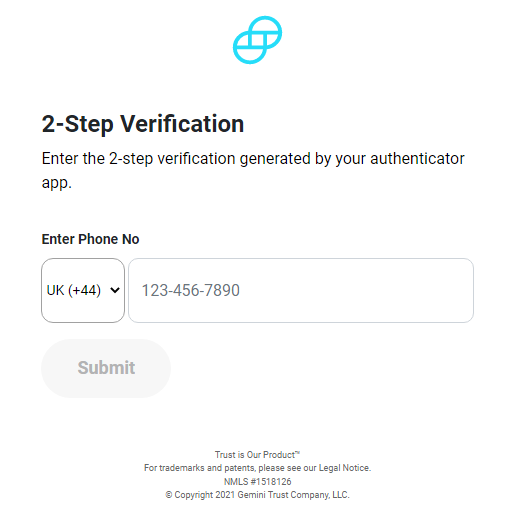

Após inserir o nome de usuário e a senha, a vítima é redirecionada para uma página de AMF falsa, que pede um número de telefone.

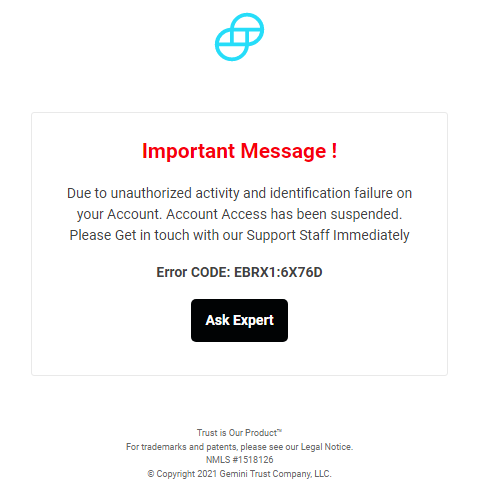

Após inserir esta informação, a vítima é redirecionada para uma página de erro falsa.

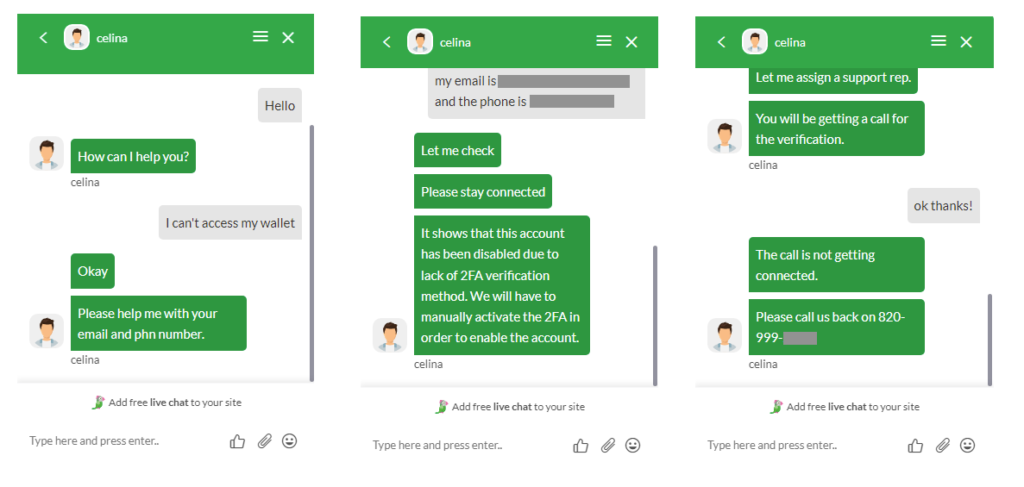

O botão "Pergunte ao especialista" aciona uma conversa on-line com o atacante, que requer mais informações da vítima.

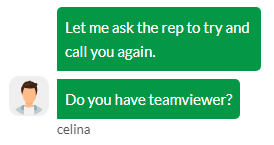

Se o atacante não conseguir alcançar a vítima por telefone, então eles perguntam se podem acessar a máquina da vítima através do TeamViewer.

Conclusões

Os atacantes estão constantemente tentando roubar carteiras e contas de criptomoedas com páginas de phishing elaboradas, imitando os sites reais, evitando erros de digitação para que a página pareça real, e até interagindo com as vítimas através de chat ao vivo.

Nesta campanha, descobrimos que os atacantes estão usando o Google Sites e o Azure Web App para hospedar as páginas, provavelmente devido ao custo, facilidade de uso e para aumentar a confiança da vítima. Além disso, os atacantes estão usando técnicas de SEO para aumentar o alcance dos sites de phishing, fazendo com que apareça como primeiro resultado quando a vítima procura o site real.

A Netskope recomenda que os usuários nunca insiram credenciais depois de clicar em um link. Em vez disso, sempre navegue diretamente para o site no qual você está tentando entrar. Para organizações, também recomendamos o uso de um secure web gateway capaz de detectar e bloquear o phishing em tempo real.

Proteção

O Netskope Threat Labs está monitorando ativamente esta campanha e tem garantido a cobertura de todos os indicadores de ameaças conhecidos. O Netskope Next Gen SWG inspeciona todo o tráfego HTTP e HTTPS, usando uma combinação de inteligência de ameaças, assinaturas, heurística e machine learning para identificar e bloquear páginas de phishing em tempo real.

IOCs

URLs da primeira etapa

hxxps://sites.google[.]com/coinbaseloginn.com/changecoinbasepasword/home

hxxps://sites.google[.]com/coinbaseloginn.com/coinbasenotworking/home

hxxps://sites.google[.]com/coinlogins.com/geminiwallet/home

hxxps://sites.google[.]com/coinlogins.com/metamasklogin/home

hxxps://sites.google[.]com/cryptouswallet.com/coinbasewallet

hxxps://sites.google[.]com/cryptouswallet.com/metamaskwallet/home

hxxps://sites.google[.]com/krakenlogins.com/krakenwallet/home

hxxps://sites.google[.]com/metamask-ios.com/metamask-log-in/home

hxxps://sites.google[.]com/metamask-ios.com/metamask-loginn/home

hxxps://sites.google[.]com/metamask-ios.com/metamask-wallet/home

hxxps://sites.google[.]com/metamask-ios.com/metamaskchrromeextension/home

hxxps://sites.google[.]com/metamask-ios.com/metamasklogin/home

hxxps://web.sites.google[.]com/coinbaseloginn.com/changecoinbasepasword/home

hxxps://web.sites.google[.]com/coinbaseloginn.com/coinbasenotworking/home

hxxps://web.sites.google[.]com/coinlogins.com/geminiwallet/home

hxxps://web.sites.google[.]com/coinlogins.com/metamasklogin/home

hxxps://web.sites.google[.]com/cryptouswallet.com/coinbasewallet

hxxps://web.sites.google[.]com/cryptouswallet.com/metamaskwallet/home

hxxps://web.sites.google[.]com/krakenlogins.com/krakenwallet/home

hxxps://web.sites.google[.]com/metamask-ios.com/metamask-log-in/home

hxxps://web.sites.google[.]com/metamask-ios.com/metamask-loginn/home

hxxps://web.sites.google[.]com/metamask-ios.com/metamask-wallet/home

hxxps://web.sites.google[.]com/metamask-ios.com/metamaskchrromeextension/home

hxxps://web.sites.google[.]com/metamask-ios.com/metamasklogin/home

URLs da segunda etapa

hxxps://coinbcaselogin.azurewebsites[.]net/coin-baselogin/

hxxps://gemninus-logi.azurewebsites[.]net/

hxxps://gemninus-logi.azurewebsites[.]net/error.html

hxxps://gemninus-logi.azurewebsites[.]net/vendor/Sender.php

hxxps://gemninus-logi.azurewebsites[.]net/verify.php

hxxps://kraakesn-log.azurewebsites[.]net/

hxxps://kraakesn-log.azurewebsites[.]net/error.html

hxxps://kraakesn-log.azurewebsites[.]net/vendor/Sender.php

hxxps://kraakesn-log.azurewebsites[.]net/verify.php

hxxps://metamammas-ks.azurewebsites[.]net/

hxxps://metamammas-ks.azurewebsites[.]net/import-with-seed-phrase/

hxxps://metamammas-ks.azurewebsites[.]net/metnna-login/

hxxps://metamammas-ks.azurewebsites[.]net/select-action/

hxxps://metattamsamsk.azurewebsites[.]net/import-with-seed-phrase/

hxxps://metattamsamsk.azurewebsites[.]net/m-error/

hxxps://metattamsamsk.azurewebsites[.]net/m-verify/

hxxps://metattamsamsk.azurewebsites[.]net/metnna-login/

hxxps://metattamsamsk.azurewebsites[.]net/select-action/

Voltar

Voltar

Leia o Blog

Leia o Blog