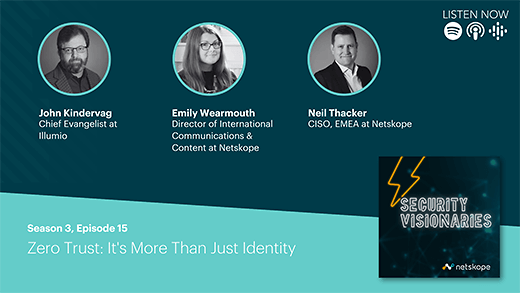

Emily Wearmouth [00 :00 :01] Bonjour et bienvenue à une nouvelle édition du balado Security Visionaries, l’endroit où nous interrogeons des experts sur un large éventail de données cybernétiques et d’autres sujets connexes. Je suis votre hôte, Emily Wearmouth, et aujourd’hui, je reçois deux invités experts, John Kindervag et Neil Thacker. Commençons donc par quelques présentations. Je vais commencer par vous, John, parce que vous avez l’un des titres informels les plus impressionnants que nous ayons jamais eu dans la série, Le parrain de Zero Trust. Vous avez acheté le titre chez Forrester, où, pour le bénéfice des auditeurs, John a donné le nom au principe de ce que nous connaissons aujourd’hui sous le nom de Zero Trust en tant qu’approche de sécurité des données. Je pense que pour un analyste, le titre Le Parrain est probablement l’apogée d’une carrière. Ainsi, ces dernières années, il a travaillé comme évangéliste pour un certain nombre de fournisseurs de sécurité, et il est maintenant l’évangéliste en chef d’Illumio. Alors bienvenue dans l’émission, John.

John Kindervag [00 :00 :47] Bonjour, merci de m’avoir invité.

Emily Wearmouth [00 :00 :49] Neil Thacker est une voix que les auditeurs réguliers reconnaîtront peut-être parce qu’il s’est joint à nous lors de notre épisode pilote en septembre. C’est un CSO pratiquant et très occupé, mais il prend toujours le temps d’être l’un de mes experts de référence en matière de gouvernance, de conformité, d’IA, de toutes sortes de choses. Neil est là pour nous donner le point de vue depuis les tranchées en tant que RSSI en exercice, il sera, espérons-le, en mesure de nous donner quelques doses de réalité quant à ce qui se passe réellement lorsque les principes et les idéologies entrent en jeu. Alors, pouvez-vous deviner de quoi nous allons parler aujourd’hui ? Oui, c’est le sujet sur toutes les lèvres : le Zero Trust. Et nous allons plonger dans le vif du sujet. Et je pense qu’il serait négligent d’avoir mis Le Parrain sur le podcast. John, pouvons-nous commencer par vous ? Je veux vous demander de nous donner une brève explication de l’approche Zero Trust, mais en particulier, j’aimerais savoir ce qui a motivé la conception initiale de l’approche Zero Trust lorsque vous étiez chez Forrester.

John Kindervag [00 :01 :36] Donc, avant d’arriver à Forrester, j’étais un pratiquant. J’ai été ingénieur sécurité et ingénieur réseau, architecte sécurité, testeur d’intrusion et pare-feu, dès le début, j’ai eu ce modèle de confiance où les interfaces ont reçu un niveau de confiance de 0 à 100. Et donc zéro, l’interface la moins fiable, est allée à l’Internet public, et 100, l’interface la plus fiable est allée au réseau interne. Et puis toutes les autres interfaces avaient un numéro différent. Mais cela ne pouvait être ni zéro ni 100 et ne pouvait pas être identique l’un à l’autre. Et ces niveaux de confiance déterminent la politique. Ainsi, par exemple, vous n’aviez pas besoin d’avoir une règle de trafic sortant si vous passiez d’un niveau de confiance élevé à un niveau de confiance faible. Et j’essayais toujours de les mettre parce que je craignais l’exfiltration de données et que j’avais des ennuis, parce que ce n’est pas la façon dont le fabricant dit que vous devez le faire. Je me dis, eh bien, la logique dicte que si quelqu’un entre, il va sortir. Et avoir une porte qui, vous savez, n’a besoin que d’aller dans un sens, c’est idiot. Et donc le Zero Trust est ma réaction à ce modèle de confiance brisée. Cette confiance est une émotion humaine. Et il faut qu’il sorte du monde numérique. Il n’a aucun rapport avec les paquets. Les gens ne sont pas des paquets. Vous ne pouvez pas appliquer le concept de confiance. Débarrassez-vous donc du mot confiance. C’est la chose la plus facile à faire. Remplacez-le par la validation où la validation des signaux afin que nous ayons confiance dans l’autorisation d’accès à une ressource.

Emily Wearmouth [00 :03 :14] Et je sais que nous parlons tous de confiance zéro maintenant, mais cela fait un petit moment que vous avez eu l’idée initiale. Alors, quelle a été la réaction lorsque vous l’avez imaginé pour la première fois ?

John Kindervag [00 :03 :22] Eh bien, c’était loin d’être enthousiaste. En fait, les gens m’ont dit que j’étais complètement folle. Cela n’irait nulle part. D’autres choses que je ne dirais pas sur un podcast public. Donc, vous savez, 11 ans plus tard, en 2010, j’ai rédigé le premier rapport. 11 ans plus tard, le président a publié un décret obligeant toutes les agences du gouvernement fédéral américain à l’adopter. Et c’est maintenant devenu ce mouvement mondial. C’est donc quelque chose que je n’aurais jamais pensé que cela arriverait. Et beaucoup de gens m’ont dit explicitement que cela n’arriverait jamais, et que j’étais littéralement l’une des personnes les plus folles de la planète.

Emily Wearmouth [00 :04 :00] Pourquoi pensez-vous que cela a pris de l’ampleur ?

John Kindervag [00 :04 :03] Parce que c’est logique, et aussi parce que beaucoup d’utilisateurs précoces qui avaient de très grandes difficultés à sécuriser leur réseau, l’ont essayé et l’ont dit à d’autres personnes et ont dit à d’autres personnes que cela fonctionnait. Et c’est ainsi qu’il a fait ses preuves dans les tranchées. Je veux dire, j’ai fait deux ans de recherche primaire avant de publier le premier rapport. J’ai construit des environnements prototypes. J’ai travaillé avec des organismes gouvernementaux. Je n’ai donc jamais douté que ça allait marcher, que c’était la bonne stratégie. Parce que le Zero Trust est une stratégie, d’abord et avant tout, qui trouve un écho au plus haut niveau de toute organisation comme le président aux États-Unis. Et peut ensuite être mis en œuvre tactiquement à l’aide d’une technologie disponible dans le commerce. J’ai donc toujours su que je devais m’assurer que la stratégie était découplée de la tactique. Les stratégies ne changent pas. Les tactiques s’améliorent de plus en plus avec le temps. Droite. oui. Neil et moi sommes donc allés il y a longtemps, dans un hôtel à Londres. N’est-ce pas, Neil ?

Neil Thacker [00 :05 :13] Oui. Je crois que nous nous sommes rencontrés pour la première fois en 2012. C’est effrayant, c’était il y a 12 ans maintenant. Et j’ai entendu parler de ce terme. J’ai entendu parler de votre définition du Zero Trust. Et nous avons eu une discussion. Je pense que c’était pendant le déjeuner pendant la conférence. Et, oui, nous parlions de la façon dont ce que peut être le Zero Trust peut être appliqué. Et à l’époque, oui, c’était pare-feu, c’était IPS. Je me souviens d’avoir parlé de l’IPS et d’avoir examiné le contexte autour de l’IPS et de ces nouveaux outils ou de ces nouvelles fonctionnalités qui étaient mises en œuvre, comme la connaissance du réseau en temps réel, où l’on essayait de prendre différentes variables de confiance. Exactement. Pour en revenir à ce que vous disiez, c’est la façon dont vous définissez les politiques et la façon dont vous devriez ajuster les politiques en fonction des niveaux de confiance. Mais c’était intéressant parce qu’à ce moment-là, dans cet hôtel, Tom Cruise séjournait. Et c’est probablement une excellente analogie, n’est-ce pas, en termes de gens autour de l’hôtel, dans l’hôtel, séjournant à l’hôtel ou ayant des conférences à l’hôtel. Et puis au dernier étage, Tom Cruise avait environ 6 ou 7 chambres qui étaient renversées les unes dans les autres. Il avait donc sa salle de sport et évidemment son lieu de résidence, pendant le tournage de Mission Impossible. Et je pense que c’est une excellente analogie, n’est-ce pas, en termes de confiance zéro et le fait est que les gens étaient dans cet hôtel, mais il y avait une confiance zéro appliquée à ces personnes, n’est-ce pas ? Ils n’avaient pas le droit d’aller à ces étages. Il y avait une sécurité très stricte pour restreindre complètement l’accès à ces zones. Alors oui, c’était la première fois que nous nous rencontrions. Et je vous suis depuis. Au cours des 12 dernières années, en tant qu’organisations, adoptez et adoptez le modèle Zero Trust.

Emily Wearmouth [00 :06 :39] Neil, puis-je vous demander, et être honnête, quelle a été votre réaction initiale au concept de confiance zéro ? A-t-il immédiatement chanté comme quelque chose d’étonnant et de réalisable et contenant toutes les réponses ? Ou y avait-il du scepticisme au départ ? Comment cela s’est-il passé au départ ?

Neil Thacker [00 :06 :54] J’étais un fan des principes. J’étais absolument fan des principes. J’en ai fait l’expérience pendant de nombreuses années. Il ne s’agit pas seulement de s’appuyer sur une adresse IP, par exemple, pour sécuriser l’accès aux services. Il y a beaucoup de conditions différentes qui doivent être remplies. J’ai toujours été un grand fan du genre des cinq W. Lorsque vous commencez à construire quoi que ce soit, vous devez mieux comprendre qui, quoi, où, quand, où, comment et appliquer ces principes. C’est la méthode Kipling qui est utilisée depuis de très nombreuses années en dehors de la sécurité, bien sûr. J’ai donc toujours été un grand partisan de l’utilisation de ces choses, mais aussi de la façon dont nous comprenons mieux les politiques que nous mettons en œuvre. À l’époque, j’étais toujours en train de mettre mon équipe au défi, une équipe d’opérations de sécurité, en ce sens qu’elle comprenait ce qu’elle faisait réellement de bien, quel avantage elle apportait à l’organisation. Et lorsque nous parlions de choses comme une menace interne ou une menace externe, nous devons en tenir compte. Et dans ces cas-là, il doit y avoir une forme de confiance zéro. J’étais un grand fan des principes, mais bien sûr, de la façon dont nous pouvions les mettre en œuvre à travers des éléments de personnes, de processus et de technologie aussi.

Emily Wearmouth [00 :08 :00] Et John, maintenant que vous l’avez vu dans la nature pendant longtemps et que c’est en quelque sorte votre bébé qui est allé à l’école, qu’est-ce que cela fait de voir, essentiellement, nous voyons des fournisseurs interpréter le Zero Trust de différentes façons en adaptant le terme à leurs objectifs. Ils n’ont pas nécessairement construit à votre idéologie qu’ils ont pris votre image de marque et l’ont collée, beaucoup de choses qu’ils font déjà peut-être, ou ont manipulé les significations à leur convenance. Qu’est-ce que cela vous fait ?

John Kindervag [00 :08 :29] Eh bien, vous savez, parfois cela peut être un peu frustrant, mais je considère ces gens comme des multiplicateurs de force pour le concept, parce qu’il y a beaucoup d’autres choses que les gens finiront par découvrir, et ils pourraient en entendre parler de quelque chose, et peut-être que cela sonnera bien et peut-être pas. Ils finiront par se rendre compte que ce n’est qu’une pièce du puzzle, n’est-ce pas ? Mais il y a beaucoup d’autres choses qu’ils peuvent regarder. Il y a des conseils du NIST, il y a des conseils de la CISA. J’ai été nommé pour siéger à un sous-comité présidentiel appelé NSTAC, le sous-comité du Conseil consultatif des télécommunications de la sécurité nationale du président sur le Zero Trust et l’accès à l’identité des Trusts. Quoi, cela ne ressemble-t-il pas à un comité gouvernemental ? Mais nous avons publié un rapport au président Biden en février 2022. Et il s’agissait d’un rapport collaboratif qui incluait, vous savez, des gens des secteurs privé et public. Et c’est unique parce que tout le reste est une sorte de point de vue. Et donc c’était collaboratif. Je dirais que ce rapport est quelque chose que tout le monde devrait lire parce qu’il fait autorité sur ce qu’est le Zero Trust. Droite. C’est donc aussi la base du groupe de travail Zero Trust de la Cloud Security Alliance dont je fais partie. Et donc, si nous l’utilisons comme fondation, alors tout le monde peut commencer à avancer vers sa construction. Nous avons passé beaucoup trop d’années à parler de ce que c’est et pas assez de temps à le faire. J’espère donc que la prochaine phase du Zero Trust consistera à bien faire les choses. Prenez cette devise Nike et faites-le.

Emily Wearmouth [00 :10 :12] L’une des choses pour lesquelles j’ai entendu les fournisseurs critiquer le terme « confiance zéro », c’est que l’on m’a dit que la confiance zéro n’est que la dernière façon de parler et de vendre ce qui est essentiellement la gestion des identités et des accès. Je vais vous poser la question à tous les deux. Je vais commencer par vous, John. Est-ce juste ? Pensez-vous qu’il est utilisé de cette façon, et si oui, pourquoi est-ce problématique ?

John Kindervag [00 :10 :32] Eh bien, c’est utilisé de cette façon, mais c’est faux. Droite. L’identité est un signal important que nous pouvons consommer. Ainsi, l’identité est consommée dans la politique dans le cadre de l’approche Zero Trust. Mais ce n’est pas la même chose que le Zero Trust. Alors bien sûr, les fournisseurs d’identité ont intelligemment sauté sur l’occasion. Mais aujourd’hui, nous assistons à de nombreuses compromissions de systèmes d’identité. Non seulement certains des grands fournisseurs d’identité sont eux-mêmes compromis, mais nous avons une lassitude de l’authentification multifacteur où vous continuez à appuyer sur oui, oui, oui, parce que vous entrez dans une boucle d’authentification multifacteur et que vous ne vous en souciez plus. Nous voyons de nombreuses façons de contourner l’identité. L’identité est toujours fongible, n’est-ce pas ? Toujours, toujours, toujours fongible dans les systèmes numériques. Il est également fongible dans les systèmes humains. Mais il est certain que dans les systèmes numériques, il est hautement fongible, ce qui signifie qu’il est facile à contourner ou à manipuler. Et, vous savez, si vous regardez bien, je réfute toujours le concept selon lequel l’identité, c’est le Zero Trust en deux mots. Snowden et Manning, je les appelle, ce sont les deux personnes les plus célèbres dans le domaine de la cybersécurité. Je les appelle, comme les Beyoncé et les Rihanna du cyber. Droite. Parce que ce sont des gens d’un seul mot. Et ils étaient des utilisateurs de confiance sur des systèmes de confiance. Ils avaient le bon niveau de patch. Ils disposaient des bons contrôles de point de terminaison. Ils disposaient d’une MFA très puissante, beaucoup plus puissante que celle que nous utilisons dans le secteur privé. Mais ils sont vraiment difficiles à utiliser et vraiment encombrants et créent beaucoup de friction. Mais personne n’a regardé leurs paquets après l’authentification et n’a demandé ce qu’ils faisaient sur le réseau et sur ce qu’on appelle familièrement le réseau latéral supérieur du gouvernement fédéral. Une fois que vous êtes authentifié sur ce réseau, vous avez accès à tout ce qui s’y trouve. Je parlais donc à un avocat impliqué dans l’affaire Manning, et il m’a dit que lorsque cela m’a traversé le bureau pour la première fois, j’ai demandé comment un PFC dans une base d’opérations avancée en Irak pouvait avoir accès à des câbles classifiés du Département d’État à Washington, DC. Et il a dit : « J’ai finalement compris le Zero Trust après avoir lu toutes les preuves qui m’ont été présentées. » Donc, oui, l’identité est consommée dans la politique. Ce n’est pas que ce n’est pas important, mais ce n’est pas non plus d’une importance maximale. Il s’agit de construire un système, pas de déployer une technologie.

Emily Wearmouth [00 :13 :02] Alors, Neil, quels pourraient être les autres facteurs ? Et juste pour revenir un peu en arrière sur ce que John disait là, j’ai toujours pensé à la confiance zéro ou c’est souvent utilisé comme raccourci pour vérifier puis faire confiance au lieu de leur faire confiance. Mais il semble que nous parlions de vérifier, puis de vérifier autre chose. Et puis un peu plus tard, vérifiez à nouveau.

John Kindervag [00 :13 :19] Si vous voulez utiliser cette chose de confiance, mais vérifier, c’est vérifier et ne jamais faire confiance si vous avez besoin d’une autre chose. Droite. oui. Mais faites confiance, mais vérifiez. Si vous regardez l’histoire de cela, Ronald Reagan ne l’a jamais dit. Il utilisait un proverbe russe et il l’a dit en russe. Vous savez, ma Russie, je n’ai jamais été capable de prononcer cette phrase, mais c’était quelque chose comme du jour au lendemain, pas prouvé. Moi et comme mes amis russes le soulignent, vous savez, le but de tout cela est que ce ne sont que des rimes, n’est-ce pas, en russe. Et puis il a dit, et bien sûr, cela signifie faire confiance mais vérifier. Et c’était une blague et tout le monde a ri. C’était donc une blague littérale que Ronald Reagan a faite, et nous l’avons prise au sérieux. Alors je parlais aux gens. Quoi? Bien sûr, la stratégie de cybersécurité et il fera confiance, mais vérifier. Eh bien, pourquoi dites-vous cela ? Parce que Ronald Reagan l’a dit. oui. Ronald Reagan, grand expert en cybersécurité, dit que c’était le cas. C’était une époque où le premier logiciel malveillant n’était pas créé, je pense, vous savez, donc c’était juste de la folie que les gens prennent ces tangentes parce que quelqu’un d’autre l’a dit. C’est la folie des foules.

Emily Wearmouth [00 :14 :26] Oui, absolument. Alors, quels sont Neal, quels sont les signaux que vous examinez en tant que RSSI et qui vous aident à prendre ces décisions en matière d’accès ?

Neil Thacker [00 :14 :33] Je veux dire, je suis d’accord, l’identité est une partie de ce contrôle essentiel. Mais il faut alors s’assurer d’avoir, par exemple, une couverture périphérique parce que périphérique est un autre élément de cela. Il s’agit de savoir quel réseau ou si nous parlons de services cloud, eh bien, si vous utilisez un réseau, il y a potentiellement Internet. C’est une question de calcul. Il s’agit d’aspects de l’activité. C’est l’application à laquelle vous accédez. Il y a des éléments autour, bien sûr, de l’activité elle-même, puis du stockage et des données. Il y a donc tellement d’éléments ou de composants différents de cela. Je veux dire qu’ils sont en quelque sorte définis dans de multiples cadres qu’ils doivent être. Chacun d’entre eux doit être une consommation et/ou un niveau ou une confiance de confiance. Droite. Pour ce qui est de la mise en place. Et je pense que c’est là que les organisations doivent vraiment commencer à se pencher sur la question. Et je vais vous donner un exemple. J’ai fait une conférence et je parlais des différents niveaux de maturité, de l’adoption du Zero Trust. Et c’est quelqu’un dans le public qui a levé la main et a dit, eh bien, j’ai une confiance zéro parce que j’ai un VPN et j’ai un contrôle d’accès, j’ai des ACL. Et ma réponse a été, eh bien, oui, d’accord, vous avez peut-être un, 1 ou 2 principes fondamentaux ici, mais vous devez tenir compte de ces nombreux autres éléments, n’est-ce pas. Et cela devrait jouer un rôle à cet égard. Je suis tout à fait d’accord avec John. Et il est absolument essentiel que nous allions au-delà de la simple identité en tant que contrôle pour déterminer la confiance dans nos organisations.

John Kindervag [00 :15 :51] Eh bien, il n’y a pas de détermination, de confiance ou de non-confiance. Il faut que je t’enlève du mot t. Un mot de quatre lettres dans le Zero Trust, mec. C’est un mot de quatre lettres. Mais voici le problème. C’est ce qui manque, n’est-ce pas ? Vous avez parlé de la méthode Kipling. Qui, quoi, quand, où, pourquoi et comment. Et en fait, vous avez mentionné que vous aviez omis pourquoi quand vous disiez cela, j’étais comme, nous n’avons pas fait pourquoi ? Pourquoi est-ce la première question. Pourquoi faisons-nous cela ? Eh bien, pourquoi faisons-nous de la cybersécurité ? Qu’est-ce qu’un cyber et pourquoi devrions-nous le protéger ? Tout d’abord, nous avons mal nommé l’entreprise dans laquelle nous travaillons. Mais deuxièmement, la seule raison de faire de la sécurité est de protéger quelque chose. Droite? Et donc, le Zero Trust concerne le concept fondamental qui n’est pas la technologie, c’est la surface de protection. Qu’est-ce que je protège ? C’est ce que nous commençons dans le modèle en cinq étapes. Et c’est documenté dans le rapport du NSTAC. J’ai donc créé un parcours simple en cinq étapes que tout le monde peut suivre. Définissez la surface de protection. Qu’est-ce que vous protégez. Les éléments que vous protégez sont connus sous le nom d’éléments de tiret pour les données, les applications, les actifs ou les services. Vous placez un type d’élément DAAS dans une seule surface de protection, puis vous construisez votre surface de protection, ou votre environnement Zero Trust, une surface de protection à la fois. De cette façon, le Zero Trust devient incrémental de trois choses. Vous le faites un à la fois, itératif l’un après l’autre. Et puis sans perturbation. Tout ce que vous pouvez gâcher, c’est une surface de protection à la fois. Le plus gros problème que je vois, ce sont les gens qui essaient de tout faire en même temps. Et c’est impossible. C’est un trop grand défi. Ensuite, vous mappez les flux de transaction. Comment le système fonctionne-t-il en tant que système ? Vous savez, la NSA vient de publier de nouvelles directives sur la segmentation et l’importance de la segmentation dans le cadre du Zero Trust la semaine dernière. Et ils ont souligné que les mappages de flux de données sont l’un des éléments clés, avec la micro-segmentation, la macro-segmentation et la mise en réseau définie par logiciel. Vous devez donc comprendre comment fonctionne le système. Et puis à la troisième étape, vous pouvez déterminer quelle est la bonne technologie. On nous a appris à commencer par la technologie parce que c’est comme ça que les vendeurs vendent, n’est-ce pas ? Ils vendent de la technologie et nous avons besoin d’eux. Droite. Parce qu’ils fournissent les choses sur lesquelles nous poussons les politiques, mais ils n’assurent pas en eux-mêmes la sécurité. Vous devez comprendre pourquoi vous le faites. Et puis la quatrième étape est la création de la politique. Et la cinquième étape consiste à surveiller son maintien. Assurez-vous de ne pas le quitter et constamment, regardez-le et laissez-le se construire et s’améliorer de plus en plus au fil du temps.

Neil Thacker [00 :18 :29] Et c’est un cycle, n’est-ce pas ? C’est que vous répétez cela. Et je pense que c’est là que la technologie peut certainement aider à identifier de nouvelles surfaces d’attaque que vous devez ensuite protéger, n’est-ce pas ? Vous protégez les besoins de surface à s’étendre constamment ou comme nous le découvrons à nouveau, plus d’actifs.

John Kindervag [00 :18 :45] Eh bien, j’espère que cela ne coûtera pas cher à ma surface de protection qui ne se dilate pas constamment. J’espère qu’il restera relatif, je veux dire, qu’il augmentera en termes de quantité de données stockées dans une base de données particulière, par exemple, mais je ne veux pas ajouter plus d’éléments à la surface de protection. Droite? J’essaie de déconnecter, de découpler ou de segmenter la surface du reste de la surface d’attaque. Je n’ai donc même pas besoin de m’en soucier, n’est-ce pas ? Je veux dire, si vous regardez les directives de la NSA qui ont été publiées, ils commencent par parler d’une violation de détaillant, puis ils donnent une note de bas de page sur la violation de Target. Et, vous savez, tout le monde aime dire que l’atteinte à Target, qui s’est produite en 2013, est le début de la cybersécurité dans le monde moderne. Je divise le monde en BT et AT. Nous sommes dans l’année 11 AT après l’objectif, n’est-ce pas ? Parce que c’était la première fois que le PDG de Target était licencié à cause de quelque chose qu’il avait fait, c’est-à-dire permettre une violation de données. Et s’il y a une violation de données qui se produit dans votre organisation, vous aviez mis en place des politiques qui l’autorisaient. Vous n’êtes pas une victime au hasard. Vous êtes un complice involontaire d’avoir une mauvaise politique. Donc, ils mentionnent cela et ils parlent de la chose du CVC et du CVC qui n’était pas le problème. Le problème était que Target plaçait le système de contrôle CVC sur le même réseau que l’environnement de données du titulaire de la carte, ce qui constitue une violation claire de la norme PCI, DSS. Je veux dire, je suis un QSA en convalescence. J’ai fait partie de la première génération de QSA qui a obtenu cette certification PCI. Donc, jamais, jamais, jamais n’auriez sciemment mis un tel système dans l’environnement de données des titulaires de cartes ? Il s’agirait là d’une violation flagrante.

Emily Wearmouth [00 :20 :32] Vous parlez de l’avant et de l’après Target. Je pense que c’est une très belle façon de diviser le monde. Dans ce monde d’après Target. Nous assistons à une politique de confiance zéro, et c’est par le biais de choses comme le décret de Biden. Nous constatons que le Zero Trust, et pas seulement un terme ou une idéologie adopté par la communauté technologique, est adopté. C’est une conversation qui se déroule jusqu’au niveau du conseil d’administration au sein des organisations. Et je me demande, à quel point pensez-vous tous les deux que c’est utile ? Parce que, vous savez, les entreprises réfléchissent aux bonnes choses et dans quelle mesure cela crée plus de défis en raison de malentendus, ou peut-être d’une attente qu’il existe une technologie qui peut résoudre ce problème dès le départ.

Neil Thacker [00 :21 :08] Je suis membre d’un groupe, le Cyber Collective, et nous avons environ 300 membres. Et je leur ai posé quelques questions. Donc, en fait, il a posé à, à John. Et en fait, l’une des questions qui a été soulevée concernait l’examen de l’architecture de confiance zéro nette. Et maintenant, nous voyons de plus en plus d’accent mis sur ce point en termes de Zero Trust et nous cherchons à construire une architecture pour appliquer le Zero Trust. Et l’une des questions qui nous a été posée était la suivante : comment voyons-nous cela et la transition ? Comment voyons-nous et ajoutons-nous de la valeur à nos activités en adoptant le ZTNA et, en particulier, en examinant comment nous allons au-delà des réseaux ? Donc, les principes sont les principes qui deviennent plus ou moins efficaces au fur et à mesure que nous nous éloignons des réseaux. Mais quand je parle de réseaux, je dis de réseaux traditionnels, nous ne savons pas que les réseaux existent encore dans les services cloud, etc., mais c’est ainsi que j’entends cette discussion, peut-être même au niveau du conseil d’administration, sur la façon dont les organisations traversent peut-être toutes une transformation, que ce soit par le biais d’une transformation du réseau ou de la sécurité. Et je pense qu’il serait bon de peut-être comprendre cela un peu plus à cet égard. Sommes-nous à ce stade d’évolution à cet égard ?

John Kindervag [00 :22 :12] Eh bien, la cybersécurité est absolument un sujet qui concerne le conseil d’administration, et j’ai parlé à de nombreux membres du conseil d’administration. J’ai parlé à des généraux, des amiraux, j’ai parlé à des personnes de haut niveau dans des gouvernements du monde entier. Et ils l’obtiennent plus facilement que les technologues parce que les technologues sont coincés dans leur bulle technologique. Ils comprennent la stratégie. Il y a deux ou trois choses qui se produisent. L’une d’entre elles est que les conseils d’administration doivent être au courant de ce genre de choses, car j’ai vu à maintes reprises d’autres dirigeants essayer de se cacher des problèmes de cybersécurité des conseils d’administration et des PDG parce que cela les ferait mal paraître. Et puis il y a une violation de données et tout le monde est licencié. Très franchement, Neil, je ne serais pas un CIISO aujourd’hui, parce que vous êtes le gars qui se fait jeter sous l’autobus, puis ils reculent vers l’avant et vers l’arrière au fil du temps. Et puis peut-être que vous finirez en prison. Nous ne savons pas qui va finir en prison. Mais il y a certainement eu des condamnations pour fraude et d’autres choses qui sont arrivées à la communauté des RSSI. C’est un endroit dangereux parce que vous existez dans le but d’être congédié pour quelque chose sur lequel vous n’aviez peut-être pas de contrôle parce que vous n’aviez pas de budget. Vous n’avez pas rendu compte au PDG, comme tous les RSSI devraient rendre compte au PDG. Ainsi, le PDG obtient des informations sans fard. Mais, aussi, l’autre chose est que, comme le NIST, le NIST n’est pas une organisation de normalisation de la cybersécurité, n’est-ce pas ? Donc, au Royaume-Uni, vous ne devriez jamais faire le NIST. Cela n’a aucune valeur pour vous parce que vous ne faites pas partie du système des agences civiles fédérales américaines. Le NIST n’est là que pour fournir des conseils aux agences civiles du gouvernement fédéral américain. Et très franchement, il y a beaucoup de choses dont je m’en fiche. Droite? Droite. Parce qu’ils conçoivent pour des agences généralement petites qui les écoutent. Les grandes agences s’en fichent. Le DoD s’en fiche. Et donc, vous savez, c’est pourquoi j’aimerais attirer l’attention des auditeurs sur ce que nous faisons à la Cloud Security Alliance, parce que nous sommes en train de les découpler. Et nous ne disons pas qu’il y a des normes. Il ne devrait pas y avoir de normes en matière de cybersécurité. Nous n’avons pas besoin de normes, car les normes assurent l’interopérabilité. Et l’interopérabilité vient désormais des API. Donc, les normes, tout ce qu’elles font, c’est inhiber l’innovation. Et donc je dirais que les normes sont maintenant une très mauvaise chose. C’est le problème avec les organismes de normalisation, c’est qu’il y a tellement de compromis qu’ils ne sont pas vraiment utiles aux utilisateurs finaux.

Neil Thacker [00 :24 :43] Oui. Je suppose que ce que je veux dire, c’est qu’il s’agit d’extraire le meilleur de certaines de ces choses, comme l’apprentissage d’exemples à ce sujet. Je pense qu’avec quelque chose que je vois, c’est quelque chose d’assez intéressant lorsque nous examinons des choses telles que l’architecture Zero Trust autour de l’application des politiques. Droite. Je pense que pour de nombreuses organisations aujourd’hui, elles essaient de normaliser les points d’application des politiques, en utilisant les principes et en s’assurant qu’elles peuvent en voir la valeur. Droite. Mais, oui, je suis d’accord, il faut prendre le meilleur de ce qui existe. Mais la plupart du temps, c’est aussi ce que vous apprenez vous-même. C’est ce que fait votre organisation qui est unique. En fait, cela fait une différence, n’est-ce pas ? C’est pour moi, c’est ça, c’est ça, c’est la recommandation.

John Kindervag [00 :25 :23] Eh bien, je vais utiliser un mot britannique pour vous puisque vous êtes tous les deux britanniques. Chaque environnement Zero Trust doit être conçu sur mesure pour protéger les surfaces protégées. Donc, je suis désolé, vous ne pouvez pas, nous ne pouvons pas revenir aux années 90 et avoir des architectures de référence où tout ce que nous avons à faire est de changer les adresses IP en nos adresses IP et les paquets circuleront simplement. C’est comme ça qu’on faisait les choses autrefois. Et c’est un concept très 20e siècle et c’est ce que les gens veulent. Montrez-moi simplement ce que je dois faire. Et cela n’a jamais fonctionné parce que nous avons construit ces réseaux pour l’entreprise. Et l’entreprise a dit, bon sang, vous m’avez donné un tas de trous ronds, mais j’ai des chevilles carrées. Et nous avons dit, heureusement, le vendeur nous a donné un couteau de poche gratuit pour que vous puissiez tailler les coins et l’adapter à ce que nous avons construit, parce que nous sommes les plus importants. Et l’entreprise, vous savez, avait, à cause de cela, une très mauvaise opinion de cela. Et la cybersécurité est un frein aux affaires et j’ai dit, hé, j’ai une carte de crédit, je vais aller dans le cloud. Je vais faire de l’informatique fantôme, tout ce genre de choses, ce qu’ils auraient dû faire parce que nous étions idiots, vous savez, nous essayions de les forcer à entrer dans notre monde au lieu de les aligner sur leur monde. Et j’ai vu que lorsque je faisais certaines des recherches primaires sur le Zero Trust, j’ai fait un projet de recherche où j’ai demandé à des responsables informatiques et à des chefs d’entreprise de classer certaines des choses les plus importantes, et j’ai obtenu toute une liste de choses de différentes personnes. Et les trois principales priorités des chefs d’entreprise étaient d’augmenter les revenus, d’augmenter la rentabilité et de mettre fin à l’exfiltration de données. L’arrêt de l’exfiltration de données était la seule chose technologique qui figurait sur la liste. Il s’agissait des trois priorités fondamentales des responsables informatiques. À l’époque, le taux de détection des antivirus était comparable, combien de pourcentage d’hameçonnage dans mes tests d’hameçonnage ai-je arrêté ce genre de choses ? Et ils ne se souciaient pas d’augmenter les revenus, d’augmenter la rentabilité et d’arrêter l’exfiltration de données, qui sont les grandes choses stratégiques d’une entreprise, n’est-ce pas ? Si vous n’augmentez pas vos revenus, n’augmentez pas votre rentabilité et n’arrêtez pas les violations de données, vous ne faites pas votre travail. Et donc nous entrons trop dans les détails et nous ne comprenons pas la mission.

Emily Wearmouth [00 :27 :42] Je vois que mon producteur commence à me faire signe du timing. Et j’ai une question que je veux absolument m’assurer que nous vous posons, John, si vous pouviez remonter dans le temps, l’appelleriez-vous toujours Zero Trust ?

John Kindervag [00 :27 :52] Absolument. La confiance absolue en tant qu’émotion humaine. Et quand les gens disent que vous dites que les gens ne sont pas dignes de confiance, je réponds, non, je ne le suis pas. Je dis que les gens ne sont pas des paquets. John n’est pas sur le réseau en ce moment. Neil, Emily et moi ne sommes pas sur les réseaux. Notre identité affirmée est affirmée pour générer des paquets à partir d’un périphérique, et nous ne sommes pas sur le réseau. Alors arrêtez d’anthropomorphiser ce que nous faisons. Ce n’est pas Tron, Lawnmower Man ou Wreck-It Ralph. C’est le monde réel. Absolument. Et tous ceux qui repoussent, je veux dire, je dis, vous ne savez même pas ce que signifie la confiance. Définissez-le pour moi. Et ils ne le peuvent pas parce que c’est une émotion humaine qui, pendant des siècles, n’a été utilisée que dans la philosophie, la religion, les interactions humaines, jamais dans les affaires. Et je sais comment il est entré dans la technologie. C’était un accident. Quelqu’un est en train de coder quelque chose dans son garage au milieu de la nuit, et ils l’ont juste appelé un niveau de confiance. Mais non, débarrassez-vous-en. Les seules personnes pour lesquelles il a de la valeur sont les acteurs malveillants qui vont l’exploiter, parce que vous n’en avez pas besoin pour déplacer un paquet d’un point A à un point B. Est-ce que c’était une réponse suffisante pour vous là-dedans ?

Emily Wearmouth [00 :28 :59] Absolument. Je suis passionné et j’apprends à répondre à toutes les questions. John. Merci. Merci à vous deux.

John Kindervag [00 :29 :07] Puis-je poser une question à Neil avant de partir ?

Emily Wearmouth [00 :29 :09] Absolument. S’il vous plaît, faites-le.

John Kindervag [00 :29 :11] Avez-vous eu l’occasion de voir Tom faire une croisière à l’hôtel ? Je ne l’ai jamais vu.

Neil Thacker [00 :29 :14] Non. Nous ne l’avons jamais fait. Non, nous n’avons jamais eu l’occasion de le voir à la fin. Non, il y en avait. Je pense qu’il y a eu quelques tentatives de la part des participants à la conférence, mais personne n’en a eu l’occasion.

John Kindervag [00 :29 :23] Je sais que j’ai essayé de me promener et que je suis tombé sur des gens costauds et costauds qui m’ont dit d’aller dans cette direction.

Emily Wearmouth [00 :29 :30] Accès refusé.

John Kindervag [00 :29 :31] Confiance zéro, bébé.

Neil Thacker [00 :29 :34] Voilà.

Emily Wearmouth [00 :29 :35] Merci à vous deux de vous joindre à moi aujourd’hui. Je veux dire, c’est un sujet extrêmement intéressant. Ça va être là depuis un moment maintenant, John, et je pense que ça va être là pour un peu plus longtemps. Vous avez écouté le podcast Security Visionaries. J’ai été votre hôte, Emily Weymouth, et si vous avez aimé cet épisode et qui n’aimerait pas cet épisode, n’hésitez pas à le partager et à vous abonner au podcast Security Visionaries.

John Kindervag [00 :29 :56] Donnez-lui la même chose. Droite?

Emily Wearmouth [00 :29 :58] Donnez-lui la même chose. Oui, absolument. Aimez et abonnez-vous. Et jetez un coup d’œil à l’ancien catalogue, car nous avons des sujets vraiment intéressants qui pourraient également vous plaire. Alors merci à vous deux John, Neil et je vous retrouverai la prochaine fois.

Pourquoi Netskope

Pourquoi Netskope

Nos clients

Nos partenaires

Plateforme

Plate-forme Netskope One

Partenaires technologiques et intégrations

Produits

Security Service Edge

SD-WAN

Secure Access Service Edge

Solutions

Transformation du réseau

Modernisation de la sécurité

Cadres

Gouvernements et industries

Ressources

Ressources

Blog

Événements et ateliers

Définition de la sécurité

Entreprise

Entreprise

Carrières

Solutions pour les clients

Formation et accréditations

)