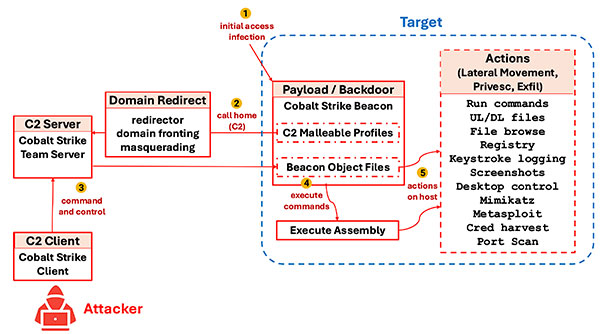

Les attaquants ajoutent à leurs logiciels malveillants des capacités de commande et de contrôle (C2) nouvelles et sophistiquées qui leur permettent d'échapper facilement aux défenses statiques courantes basées sur les signatures IPS ou les listes de blocage IP/domaine/url en utilisant des outils C2 courants et largement disponibles tels que Cobalt Strike, Brute Ratel, Mythic, Metasploit, Sliver et Merlin. Ces outils fournissent des capacités de post-exploitation, notamment de commande et de contrôle, d'escalade des privilèges et d'actions sur l'hôte, et ont été conçus à l'origine pour les tests de pénétration et les opérations de l'équipe rouge.

Cependant, les attaquants ont détourné et intégré ces mêmes boîtes à outils à des fins malveillantes, car de nombreux produits sont libres, comme Mythic et Merlin, tandis que d'autres produits commerciaux, comme Cobalt Strike et Brute Ratel, ont été volés par des attaquants par le biais de copies piratées ou de fuites de code source. Cela a effectivement transformé ces mêmes outils en cadres C2 adverses pour une post-exploitation malveillante.

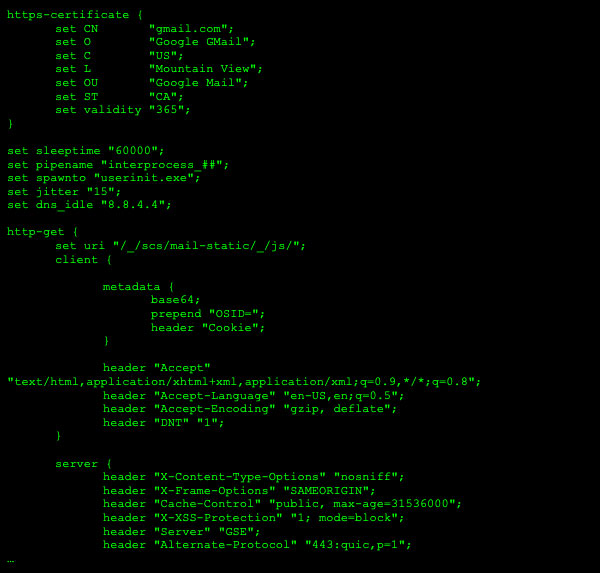

Ces outils peuvent facilement façonner et modifier de nombreux paramètres des communications C2, ce qui permet aux logiciels malveillants d'échapper encore plus facilement et plus longtemps aux défenses actuelles et de causer des dommages plus importants au sein des réseaux des victimes, notamment : le vol de davantage de données, la découverte de données plus précieuses, l'indisponibilité des applications/services professionnels et le maintien d'un accès caché aux réseaux en vue de dommages ultérieurs.

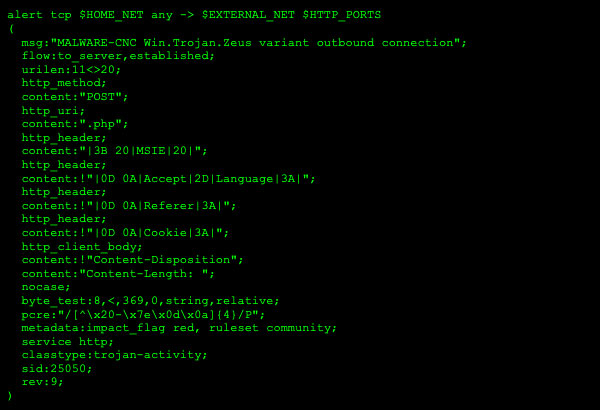

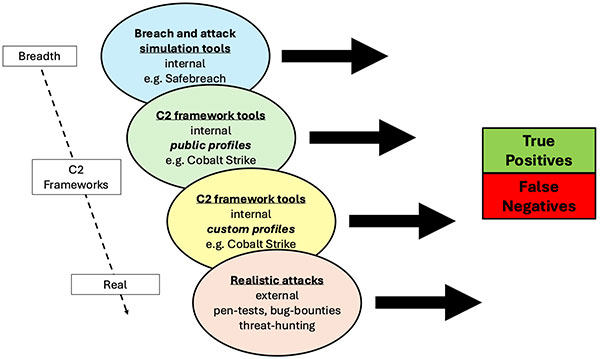

Les approches actuelles de détection des derniers logiciels malveillants utilisant des cadres C2 utilisent des signatures et des indicateurs statiques, y compris la détection des exécutables d'implants, des signatures IPS pour la détection du trafic C2, et des filtres IP/URL qui sont inadéquats pour traiter les profils dynamiques et malléables des outils de cadre C2 largement disponibles.

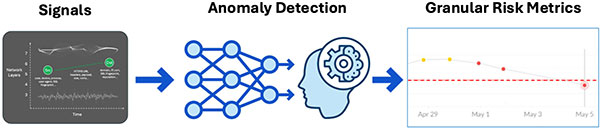

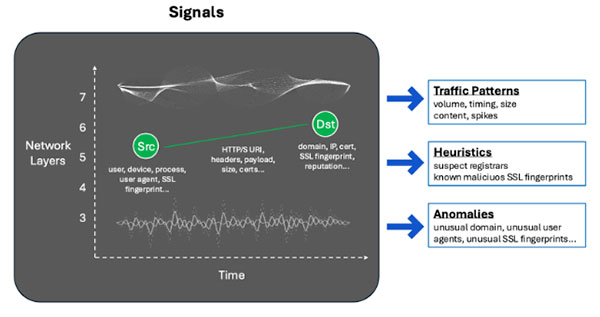

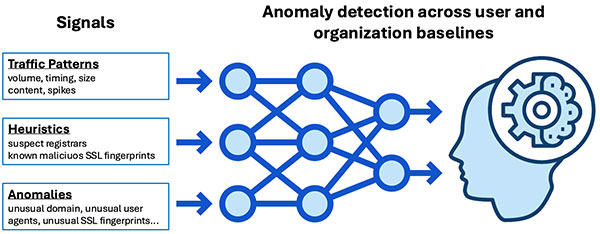

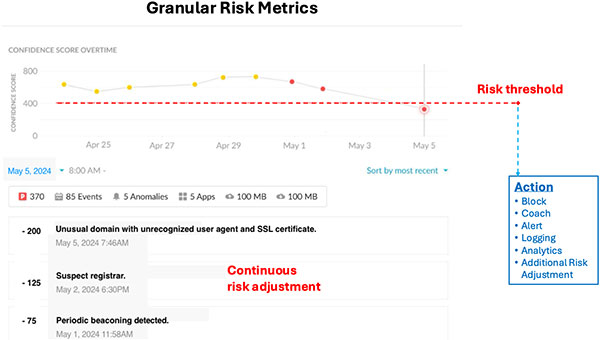

Une nouvelle approche est nécessaire, qui ne soit pas aussi rigidement liée aux attaques connues, mais qui soit basée sur la détection d'anomalies d'un ensemble complet de signaux introduits dans des modèles d'apprentissage automatique entraînés, avec un suivi fin du périphérique et du risque pour l'utilisateur. Cette approche complétera les approches existantes, mais peut augmenter considérablement les taux de détection tout en maintenant les faux positifs à un niveau bas et en assurant une protection future contre l'évolution des schémas de trafic C2 qui sont facilement activés par ces mêmes outils d'encadrement C2.

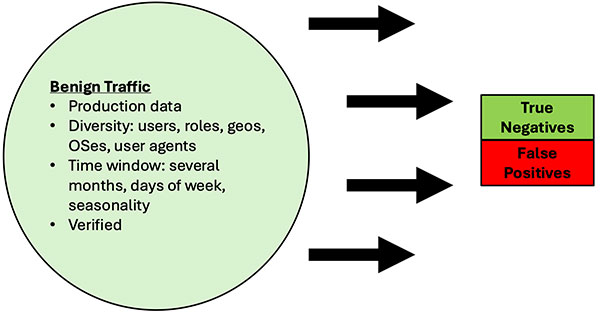

Ce document examine les lacunes des approches actuelles et l'efficacité accrue de l'utilisation d'une approche ciblée d'apprentissage automatique avec des signaux de réseau supplémentaires et des mesures de risque fines basées sur des modèles au niveau de l'utilisateur et de l'organisation. Nous examinons également certains des principaux défis à relever pour tester l'efficacité d'une solution de détection de balises C2.

Retour

Retour