Ich halte nicht viel von Akronymen oder Schlagwörtern. Wie bei vielen Führungskräften bekomme ich glasige Augen, wenn mir ein Buchstabensalat aus Technologiebegriffen angeboten wird, die mich angeblich „wissen müssen“.

Warum also enthält der Titel dieses Artikels Security Service Edge (SSE), Secure Access Service Edge (SASE) und Zero Trust? Trotz unserer berechtigten Missachtung von Akronymen sind die Ideen hinter diesen Begriffen für Unternehmensleiter von echter Bedeutung. In der Eile (von Technologieanbietern und Analysten), diese Begriffe übermäßig zu vermarkten, verwirren wir die Botschaft und verschleiern ihren Geschäftswert.

Einfach ausgedrückt: Wenn ich eine Führungskraft in einem Unternehmen bin, insbesondere eine Führungskraft ohne technische Erfahrung, warum sollte es mich dann in aller Welt interessieren, was SSE, SASE und Zero Trust bedeuten?

Ich werde es dir sagen. Als Unternehmen haben wir unsere IT-Umgebungen um zwei Grundsätze herum aufgebaut: 1.) Menschen, die in Büros arbeiten, und 2.) Anwendungen und Daten, die in Rechenzentren gespeichert sind. Beides trifft nach wie vor nicht zu, und die Pandemie war ein Katalysator für eine noch schnellere Entwicklung. Die Entwicklung hin zu einer veränderten Art und Weise, wie wir die Sicherheit von Menschen gewährleisten, die ortsunabhängig produktiv arbeiten, haben die führenden Sicherheitsexperten bereits begonnen, doch es bleibt noch viel zu tun.

Aber diese Reise ist es wert. Dadurch wird Ihre Agilität bei der Markteinführung verbessert. Es schützt Ihre wichtigsten Vermögenswerte, Personen und Daten, egal wo sie sich befinden. Dies bedeutet auch, dass wir organisatorische Silos aufbrechen müssen, um Ihren Mitarbeitern zu ermöglichen, funktionsübergreifend enger zusammenzuarbeiten als je zuvor. Es bedeutet, Cybersicherheit zu einer Verantwortung aller Beteiligten zu machen.

Dieser Weg wird Unternehmen auch dabei helfen, Geld zu sparen. Herkömmliche Sicherheitsinvestitionen werden typischerweise durch Kostenvermeidung in Form von Reputations- und Geldkosten im Falle einer Sicherheitsverletzung oder eines Ransomware-Angriffs finanziert. Im Gegensatz zur schrittweisen Finanzierung dieser herkömmlichen Sicherheitsinvestitionen können Unternehmen ihren SSE-Umsatz steigern, indem sie die Einsparungen nutzen, die sie durch die Konsolidierung von Punktlösungen und vorhandenen Sicherheitsprodukten erzielen, die Netzwerk- und Konnektivitätskosten senken und den Betrieb vereinfachen, indem sie Teams konsolidieren und Ressourcen und Mitarbeiter entsprechend anderen Anforderungen innerhalb des Unternehmens umverteilen.

SSE, SASE und Zero Trust sind verwirrende Begriffe, doch wenn man sie richtig versteht, sind die darin enthaltenen Ideen eine elegante Möglichkeit, diesen Weg zu erklären, der heute für jedes Unternehmen auf der Welt absolut notwendig ist.

Wo wir angekommen sind und wohin wir gehen

SASE ist eine Architektur – ein Design zum Zusammenführen ehemals getrennter Sicherheits- und Netzwerkfunktionen, um den Wert und Nutzen der Cloud zu maximieren. SSE ist die Reihe von Sicherheitsdiensten, die diese SASE-Architektur sicher ermöglichen. Zero Trust ist eine Reihe von Prinzipien, die uns auf unserem Weg leiten und bei der Implementierung von SSE innerhalb einer SASE-Architektur helfen. Doch bevor wir auf diese Ideen eingehen, wollen wir uns zunächst damit befassen, was uns zum gegenwärtigen Stand der Technik geführt hat und welche Notwendigkeit besteht, die Art und Weise, wie wir Sicherheit gewährleisten, weiterzuentwickeln.

Die Leute arbeiten von überall und mit jedem Gerät. Dieser Trend wurde durch die globale Pandemie noch beschleunigt, als alle Unternehmen auf Remote-Arbeit oder eine hybride Belegschaft umstellten. Vor der Pandemie konnten unsere Umgebungen mit diesem Wandel nicht Schritt halten. Nach der Pandemie sind sie allerdings noch weiter zurück und müssen sich noch schneller verändern, um aufzuholen.

Jeden Tag wächst die Zahl unserer Belegschaft, die digital geprägt ist. Möchten Sie wissen, welche Sprache weltweit derzeit am häufigsten gelernt wird – gesprochen oder verschlüsselt? Python. Wir können unseren Digital Natives nicht sagen, dass sie Probleme nicht mithilfe von Technologie lösen können. Das Googeln von Antworten auf Probleme ist zu diesem Zeitpunkt in ihrem Gehirn fest verdrahtet und sie entwickeln Problemlösungen anhand der Ergebnisse dieser Suchvorgänge. Manchmal sind diese Lösungen SaaS-Anwendungen. Wenn unsere Mitarbeiter eine kostenlose SaaS-Anwendung nutzen, um erfolgreich produktiv zu bleiben, bezeichnen wir das oft als Schatten-IT. Doch wie mir der CIO eines führenden Automobilzulieferers vor kurzem unter Berufung auf eine Aussage des eigenen CEOs sagte, handelt es sich dabei nicht um „Schatten-IT“, sondern um Unternehmens-IT. Dabei wird die verfügbare Technologie genutzt, um ein wahrgenommenes Geschäftsproblem zu lösen. Daher müssen wir einen Weg finden, dies zu unterstützen, statt zu versuchen, es zu stoppen.

Unternehmensdaten sind überall. Um etwas zu paraphrasieren, was mir meine Freundin Joan Holman, CIO der globalen Anwaltskanzlei Clark Hill, sagte: Früher befanden sich alle unsere Juwelen in unserem Rechenzentrum. Stellen Sie es sich wie eine Burg vor, die von einem Wassergraben umgeben ist. Doch dann, mit der Ankunft der Cloud und der durch die COVID-19-Pandemie bedingten weitverbreiteten Heimarbeit, trocknete der Burggraben aus und alle verließen das Schloss mit all den Juwelen, und wir haben keine Ahnung, wohin sie gegangen sind. Einer meiner Kollegen, Steve Riley, beschreibt es so: Wir bewegen uns vom Zustand eines Rechenzentrums hin zu mehreren Datenzentren.

Die Bedrohungen werden immer raffinierter. Sie haben im Einzelhandel von „Omnichannel“ gehört; jetzt haben wir Omnichannel auch bei Cybersicherheitsbedrohungen, von Phishing-Angriffen, die in sehr realistisch aussehende Textnachrichten eingebettet sind, bis hin zur aktiven Ausnutzung von Konfigurationsfehlern und schlechtem Cloud-Posture-Management. Vieles davon hängt damit zusammen, wie wir Daten schützen, wenn diese überall hin fließen, durch die Cloud, manchmal unkontrolliert. Um nur ein bekanntes Beispiel aus neuerer Zeit zu nennen: Daten werden in Cloud-basierte öffentliche Cloud-Anwendungen verschoben und die Log4j-Sicherheitslücke wird in vielen öffentlichen Cloud-basierten Anwendungen offengelegt, was bedeutet, dass potenziell viele Daten gefährdet sind.

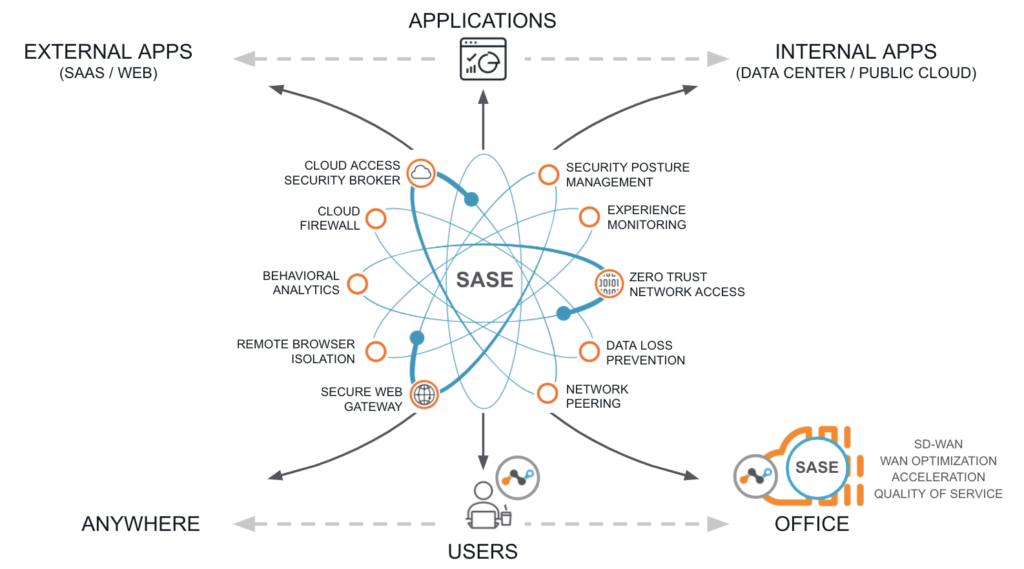

Das obige Diagramm zeigt, wie wir bei Netskope SASE konzeptualisieren. Es enthält zwar viele Worte, aber alles in diesem Diagramm löst ein bestimmtes Problem und hat direkte Auswirkungen darauf, wie Sie Ihre Ausgaben für Sicherheitstechnologie in ein effektiveres Risikomanagement umsetzen und Ihr Unternehmen flexibler und produktiver gestalten können. Der Schlüssel zu dem, was wir Intelligent SSE und SASE nennen, besteht jedoch darin, dass sie über die Betrachtung aller dieser Teile einzeln hinausgehen und auch beschreiben, wie sie elegant zusammenpassen.

Teil dieser Anpassung sind die Zero-Trust-Prinzipien, die durch die SASE-Architektur angewendet werden, um Ihnen dabei zu helfen , Continuous Adaptive Trust zu erreichen. Dabei handelt es sich um einen Zustand, in dem sich die Echtzeit-Zugriffs- und Richtlinienkontrollen fortlaufend anhand einer Reihe von Kontextfaktoren anpassen. Dazu gehören die Sicherheitshygiene des Benutzers, die von ihm verwendeten Geräte, die Apps und unterschiedlichen Instanzen (d. h. private oder geschäftliche), auf die er zugreift, die vorhandenen Bedrohungen und die Sensibilität der Daten, auf die er zuzugreifen versucht. Wir vertrauen nicht mehr, sondern überprüfen wie in alten Zeiten. Jetzt überprüfen wir und vertrauen dann.

Durch das Erreichen von Continuous Adaptive Trust können Risiken verringert werden. Und wenn man es noch weiter ausdehnt, kann eine SASE-Architektur mit SSE-Funktionen für mehr Agilität sorgen und Kosten senken. Um diese Diskussion über die technologische Ebene hinaus zu führen, sehen wir hier, wie sich diese Geschäftswerte aus unserer Sicht manifestieren:

- Risiko, bei dem Sie kritische Vermögenswerte schützen, die Ausfallsicherheit der Systeme und Ihres Unternehmens sicherstellen und die Sicherheitshygiene Ihrer Benutzer verbessern, um aus Ihren Mitarbeitern bessere digitale Bürger zu machen

- Agilität, durch die Sie die Mitarbeitererfahrung verbessern, die Markteinführungszeit für neue Sicherheitsfunktionen verkürzen und datengesteuerte Entscheidungen auf der Grundlage besserer Informationen als je zuvor treffen.

- Kosten: Sie senken die Gesamtbetriebskosten, erreichen eine bessere Betriebseffizienz und reduzieren durch die Konsolidierung von Anbietern und die Verlagerung der Netzwerksicherheit in die Cloud die Kosten in Ihrer Gewinn- und Verlustrechnung. Auf Ihre Legacy-Infrastruktur wird also nur zugegriffen, wenn dies unbedingt erforderlich ist.

Es gibt viele Anwendungsfälle, in denen die Vorteile dieser Wertschöpfung sowohl kurzfristig als auch langfristig zum Tragen kommen. Ich werde in zukünftigen Artikeln auf jeden dieser Punkte näher eingehen, aber für den Moment sollten Sie sich Folgendes überlegen:

- M&A: Wie können wir bei einer komplexen M&A-Transaktion, bei der Teams, Tools und Prozesse kombiniert werden, besser und schneller zusammenarbeiten? Wie beurteilen wir im Rahmen der Due-Diligence-Prüfung die potenziellen Risiken einer Akquisition? Wie erhalten wir Einblick in die Cloud-Umgebung einer Akquisition und können diese besser kontrollieren? Wie können wir den Zugriff auf Anwendungen und Daten vereinfachen, ohne das Risiko zu erhöhen, das Benutzererlebnis zu beeinträchtigen, auf die Hardware zu warten und gleichzeitig redundante Hardware und Technologien zu eliminieren? Und wie können wir einen sicheren Fernzugriff ermöglichen, ohne auf Hardware angewiesen zu sein, die derzeit stark von den Problemen in den globalen Lieferketten betroffen ist?

- Schatten-IT: Wie können wir einen größeren Teil unseres Teams vernetzen, um die Probleme zu besprechen, die sie lösen möchten, und dann gemeinsam mit der IT eine Lösung standardisieren, statt ständig den in Silos stattfindenden „Schatten-IT“-Aktivitäten hinterherzulaufen und/oder zu versuchen, sie zu kontrollieren? Bedenken Sie: Was wir als „Schatten-IT“ betrachten, ist in Wirklichkeit Unternehmens-IT – die Benutzer verwenden sie nicht, um zwielichtige Machenschaften an den Tag zu legen, sondern um Dinge zu erledigen. Wie können IT-Leiter also die Benutzer besser auf die zu lösenden Probleme aufmerksam machen und vorhandene Investitionen potenziell optimal nutzen, bevor sie sich emotional an neue Anwendungen binden, die letztlich überflüssig sind oder nicht die gewünschte Sicherheit bieten?

- Public Cloud Governance: Wie stellen wir sicher, dass andere Teams in unserer Organisation in öffentlichen Cloud-Umgebungen mit den erforderlichen Sicherheitskontrollen, der erforderlichen Struktur und Transparenz entwickeln? Können wir unsere Benutzer von Anfang an auf die Arbeit in diesen genehmigten öffentlichen Cloud-Umgebungen umleiten, damit wir nicht von einem digitalen Transformationsprojekt überrascht werden, wenn die Pressemitteilung erscheint?

- Coaching in Echtzeit: Wenn wir unsere Benutzer darin schulen möchten, bessere Entscheidungen in Echtzeit zu treffen, wie können wir das Sicherheitsbewusstsein besser schulen und tatsächlich in Echtzeit zu einem besseren Verhalten erzwingen als durch vierteljährliche oder jährliche Schulungen? Können wir sie auf die richtigen Apps und Prozesse umleiten, die sie unserer Meinung nach verwenden sollen, und sie so letztlich zu besseren digitalen Bürgern machen? Wie können wir die Geheimdienstdaten einer SSE-Plattform nutzen, um Sensibilisierungsschulungen gezielter zu gestalten?

- Datenschutz: Um nur ein Beispiel zu nennen, wie wir Daten unterwegs in der Cloud besser schützen können: Wie können wir KI und maschinelles Lernen nutzen, um die versehentliche oder böswillige Exfiltration von Daten (einschließlich Bildern, Screenshots und digitalen Whiteboards) zu verhindern? Und wie können wir sicherstellen, dass wir keine Datenschutzgesetze oder -vorschriften verletzen?

Richtig konfigurierte SSE und SASE tragen direkt zu allen oben genannten Ergebnissen bei und ermöglichen Ihnen die Lösung von Problemen auf Geschäftsebene, ohne „mehr“ kaufen oder Ihre alte Infrastruktur Anforderungen aufzwingen zu müssen, für die sie nie konzipiert wurde.

Unabhängig davon, wie Sie diese SSE- und SASE-Gespräche mit Ihrem Team angehen, betonen Sie die Idee einer Reise mit langfristigen Auswirkungen. Sie bitten die oft skeptischen Stakeholder, Sie auf diesem Weg zu begleiten. Durch die Verwendung von Akronymen kommt man nicht dorthin. Sie erreichen dieses Ziel, indem Sie den geschäftlichen Wert jedes dieser Konzepte hervorheben und zeigen, wie alle Teile eng zusammenpassen.

Nehmen Sie über LinkedIn Kontakt mit mir auf und teilen Sie mir mit, wie Sie SSE oder SASE im Hinblick auf die Geschäftsstrategie erklären würden.

Wenn Sie neugierig sind, welche Sicherheitstrends sich für 2022 abzeichnen, insbesondere im Bereich SSE, Laden Sie eine Kopie des Gartner Predicts 2022-Berichts herunter.

Zurück

Zurück

Den Blog lesen

Den Blog lesen